张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 - 第536页

【JS面试题】面试官:“[1,2,3].map(parseInt)“ 输出结果是什么?答上来就算你通过面试

发布 : yang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 335次

![【JS面试题】面试官:“[1,2,3].map(parseInt)“ 输出结果是什么?答上来就算你通过面试](http://m.zhangshiyu.com/zb_users/upload/2022/07/20220728083310165896839033993.png)

还在担心面试不通过吗?给大家推荐一个超级好用的刷面试题神器:牛客网,里面涵盖了各个领域的面试题库,还有大厂真题哦!赶快悄悄的努力起来吧,不苒在这里衷心祝愿各位大佬都能顺利通过面试。面试专栏分享,感觉有用的小伙伴可以点个订阅,不定时更新相关面试题:面试专栏。文章目录?前言?正文1.`map()`方法语法:参数返回值代码示例2.`parseInt()`函数语法参数返回值描述代码示例3.题目详解来咯?文末?前言前端面试中我们可能遇到很多种有趣的面试题,就比如标题这种。对于这种问题,我们一定不能慌,要冷静分析一下。首先我们要掌握map方法和parseInt函数的作用,才能去知道这个问题的输出结果,如果不是很熟练的话,就跟着我的思路学习一下吧。?正文

一步真实解决RuntimeError: result type Float can‘t be cast to the desired output type long int

发布 : yang | 分类 : 《随便一记》 | 评论 : 1 | 浏览 : 1965次

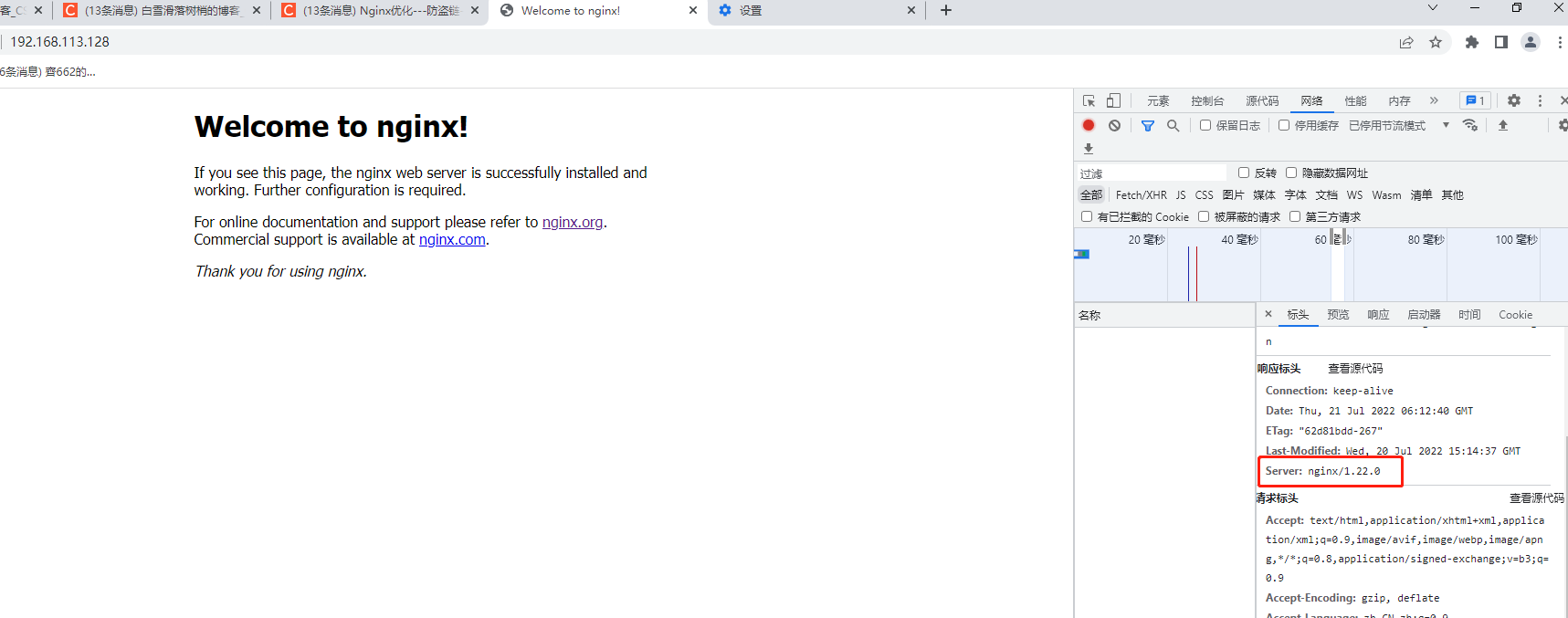

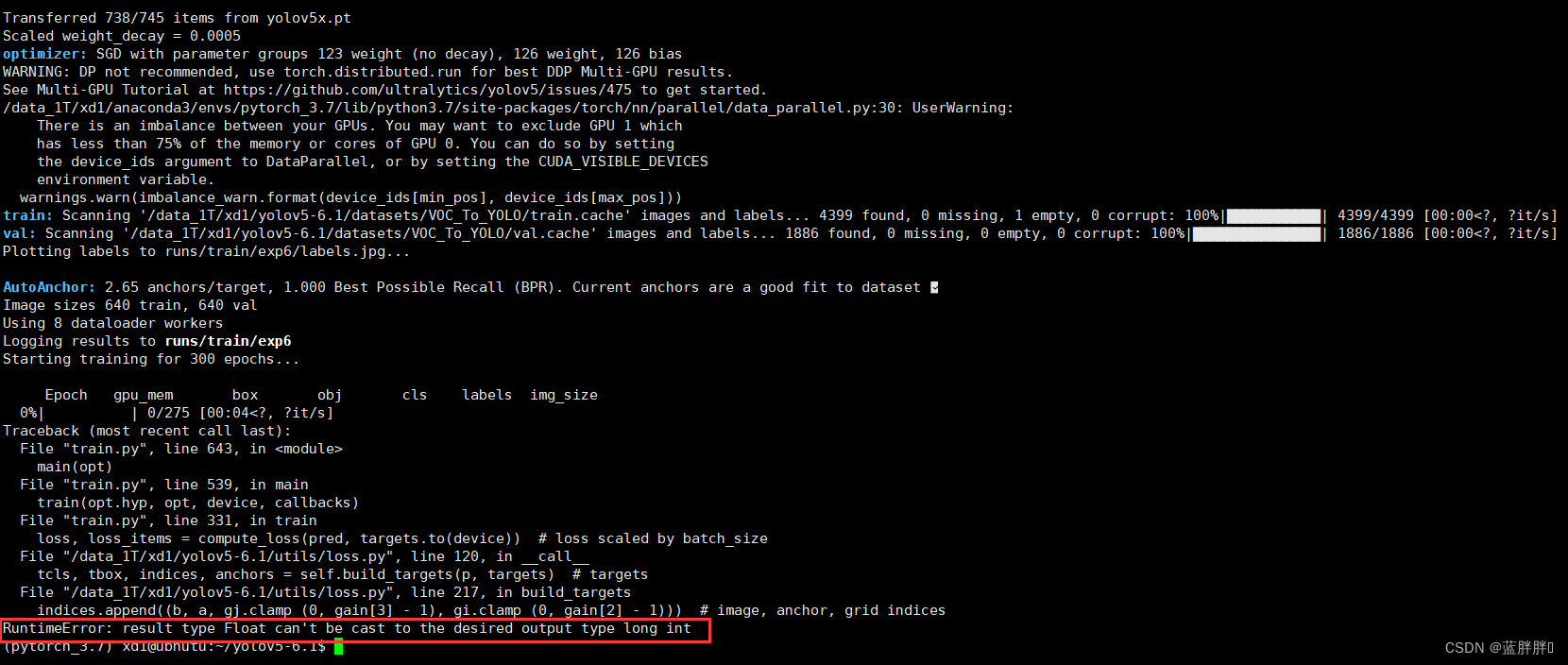

问题描述:在使用YOLO框架训练自己的数据集时候,你是不是出现了这个问题? RuntimeError:resulttypeFloatcan'tbecasttothedesiredoutputtypelongint明明自己【data】下的yaml文件,【models】下网络结构等文件设置与修改都是按照教程来的可还是出现了问题?这是怎么回事?起初我也遇到了这个问题,但是经过思考,终于找到了问题的根源:官网的yolov5-master版本可以正常运行,但是yolov5-5.0/yolov5-6.1等版本就是不可以运行这是因为yolov5-master版本和yolov5-5.0/yolov5-6.1等版本下的【utils】中的【loss.p

卷积神经网络模型之——AlexNet网络结构与代码实现

发布 : yang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 439次

文章目录AlexNet简介AlexNet网络结构解析卷积层1(Conv+ReLU+MaxPool)卷积层2(Conv+ReLU+MaxPool)卷积层3(Conv+ReLU)卷积层4(Conv+ReLU)卷积层5(Conv+ReLU+MaxPool)FC1FC2FC3使用PyTorch搭建AlexNet网络结构initforward完整代码AlexNet简介AlexNet原文地址:https://proceedings.neurips.cc/paper/2012/file/c399862d3b9d6b76c8436e924a68c45b-Paper.pdfAlexNet诞生于2012年,由2012年ImageNet竞赛冠军获得者Hinton

尤雨溪对 2022 Web前端生态趋势是这样看的

发布 : yang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 334次

文章目录前言开发范式&底层框架方面趋势基于依赖追踪范式基于依赖追踪范式—共同点基于编译的响应式系统统一模型的优势和代价基于编译的运行是优化VueVaporMode(input)工具链原生语言在前端工具链中的使用工具链的抽象层次基于Vite的上层框架上层框架MetaFrameworksJS全栈的意义是什么?数据的前后端打通类型的前后端打通JS全栈的代价社区探索的方向写在最后前言7/22尤大大在直播中就2022Web前端生态趋势做了分享,本博主作为尤大大的忠实粉丝,也决定将这些干货通过文字形式呈现出来,传播给更多前端爱好者、从事者!随着主持人的一句“欢迎尤雨溪先生“尤大大又一次以线上的方式与大家见面。尤大大从下面的三个前端领域的不同层次

一个依赖解决 Spring Boot 反爬虫,防止接口盗刷

发布 : yang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 285次

kk-anti-reptile是适用于基于spring-boot开发的分布式系统的反爬虫组件系统要求基于spring-boot开发(spring-boot1.x,spring-boot2.x均可)需要使用redis工作流程kk-anti-reptile使用基于Servlet规范的的Filter对请求进行过滤,在其内部通过spring-boot的扩展点机制,实例化一个Filter,并注入到Spring容器FilterRegistrationBean中,通过Spring注入到Servlet容器中,从而实现对请求的过滤在kk-anti-reptile的过滤Filter内部,又通过责任链模式,将各种不同的过滤规则织入,并提供抽象接口,可由

【精讲】async,await简介及与Ajax合用案例(内含面试内容)

发布 : yang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 360次

内含面试内容,建议,熟练掌握该功能的理论及步骤讲解。想了解更多Ajax内容,可点击下方链接,内含详细讲解:【精讲】封装Ajax,promise,json为一体的数据转换及获取数据步骤_共创splendid--与您携手的博客-CSDN博客第一部分:async简介:async是一个修饰符,async定义的函数会默认的返回一个Promise对象resolve的值,因此对async函数可以直接进行then操作,返回的值即为then方法的传入函数。//async是修饰作用 下面的语句是构造一个函数 //asyncfunctiondemo(){ // //通过return返回一个值(但是下面的语句内包含两个参数,一个是成功,一

最新文章

-

- 江川赵玉梅是哪部小说的主角 江川赵玉梅全文阅读

- 抖音爆款《快穿:女配逗比后,男主黑化了》林栀意沈之寒无广告阅读

- 《未婚妻,你好甜》林安心白逸之最新章节在线阅读

- 主角王川李高俊小说完整版-开局万法不侵,嚣张一点怎么了?免费阅读全文

- 为白月光抛下我后,男友后悔了精彩小说-为白月光抛下我后,男友后悔了目录阅读

- 叼着奶瓶的我被读心?颤抖吧反派们抖音全本小说温晚温溯抖音免费章节阅读

- 萧琉月南宫墨小说《换我凤命?假千金重生后母仪天下》免费阅读

- 好书推荐《余爱燃尽,当她让我妈变骨灰烟花》沈嫣然欧阳蓉儿许乐安全文在线阅读

- 《寒武纪,我觉醒了空间之眼》精彩章节-寒武纪,我觉醒了空间之眼免费阅读全文

- 重生后,与挖我仙骨的白眼狼父子划清界限未删减阅读

- 鸿运天骄小说的书名是什么

- 怀胎三月离婚,首富老公搜遍全球by雪色无香

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1