2021年9月8日,微软官方发布风险通告,公开了一个有关Windows MSHTML 的远程代码执行漏洞。有攻击者试图通过使用特制的Office文档来利用此漏洞,该漏洞风险为高,腾讯安全已捕获在野利用样本,腾讯安全全系列产品已支持对该漏洞的恶意利用进行检测拦截,建议Windows用户警惕来历不明的文件,避免轻易打开可疑文档。

漏洞详情:

2021年9月8日,微软官方发布风险通告,公开了一个有关Windows MSHTML的远程代码执行漏洞。攻击者通过使用特制的Office文档来利用此漏洞,攻击者制作恶意 ActiveX控件,欺骗说服目标用户打开恶意文档。与使用管理用户权限操作的用户相比,帐户配置为在系统上拥有较少用户权限的用户受到的影响较小。

腾讯安全已捕获在野利用,并成功构造漏洞PoC(概念验证代码)验证成功。腾讯安全专家提醒用户小心处置来历不明的文档,Office默认设置“受保护的视图”可以减轻恶意文件风险,建议Windows用户密切关注该漏洞的进一步信息,及时安装安全补丁。

漏洞编号:

CVE-2021-40444

漏洞等级:

高风险,CVSS评分8.8

漏洞状态:

| 公开披露 | POC | EXP | 在野利用 |

| 已公开 | 已公开 | 已公开 | 已发现 |

受影响的版本:

漏洞影响包括Windows 7/8/8.1/10,Windows Server 2008/2012/2016/2019/2022等各个主流版本。

漏洞缓解措施:

漏洞暂无补丁,为0day状态。腾讯安全专家提醒用户小心处置来历不明的文档,Office默认设置“受保护的视图”可以减轻恶意文件风险。

默认情况下,Microsoft Office 在保护视图或打开来自 Internet 的文档警告,这两者都可以防止当前的攻击。

在 Internet Explorer 中禁用所有 ActiveX 控件的安装可以减轻这种攻击。可以通过更新注册表为所有站点完成。先前安装的 ActiveX 控件将继续运行,但不会暴露此漏洞。

可以通过编辑注册表禁用ActiveX 控件的安装:

将以下内容粘贴到文本文件中并使用 .reg 文件扩展名保存,然后双击导入注册表,重启系统后生效。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:00000003

腾讯安全解决方案:

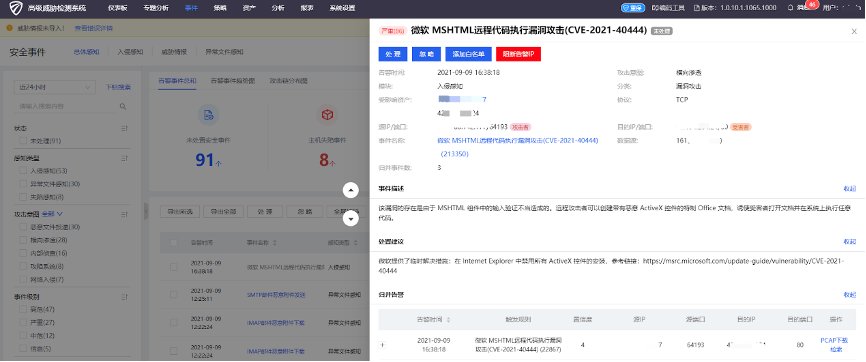

· 腾讯高级威胁检测系统(NTA,御界)规则库日期2021.9.9之后的版本已支持检测利用Windows MSHTML 远程代码执行漏洞(CVE-2021-40444)的攻击;

· 腾讯主机安全(云镜)漏洞库日期2021.9.9之后的版本已支持检测Windows MSHTML 远程代码执行漏洞风险;

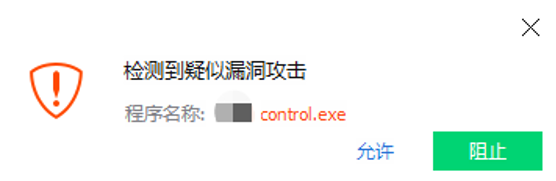

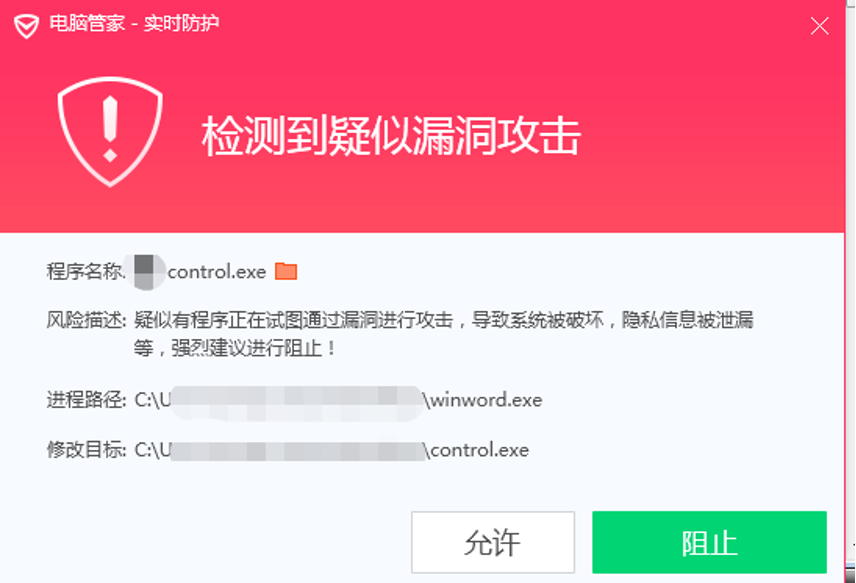

· 腾讯零信任无边界访问控制系统(iOA)、腾讯电脑管家均已支持在终端系统检测拦截利用Windows MSHTML 远程代码执行漏洞的攻击。

腾讯iOA检测到漏洞攻击

![]()

腾讯电脑管家拦截到漏洞攻击

时间线:

2021.9.7,微软官方发布风险通告;

2021.9.8,腾讯安全发布风险通告;

2021.9.9,漏洞POC、EXP及在野攻击样本均已出现。腾讯安全全系列产品支持对该漏洞的恶意利用进行检测拦截。

参考链接:

Security Update Guide - Microsoft Security Response Center