本文用于学习使用,禁止用于非法活动

文章目录

- 前言

- 一、页面分析

- 二、获取解密方法

- 三、总结

前言

目标网站:aHR0cDovL2NyZWRpdC5jdXN0b21zLmdvdi5jbi9jY3Bwd2Vic2VydmVyL3BhZ2VzL2NjcHAvaHRtbC9kZWNsQ29tcGFueS5odG1s

一、页面分析

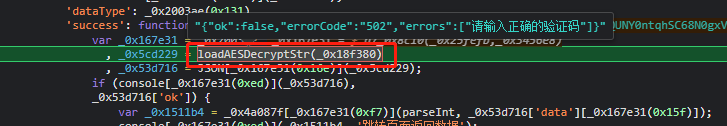

进去页面后,抓包发现返回数据是加密

调用堆栈,下断点后,可以找到解密的入口

看着方法名字,好像是AES加密来着哦

二、获取解密方法

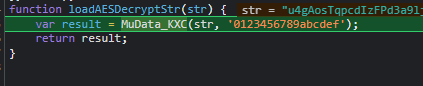

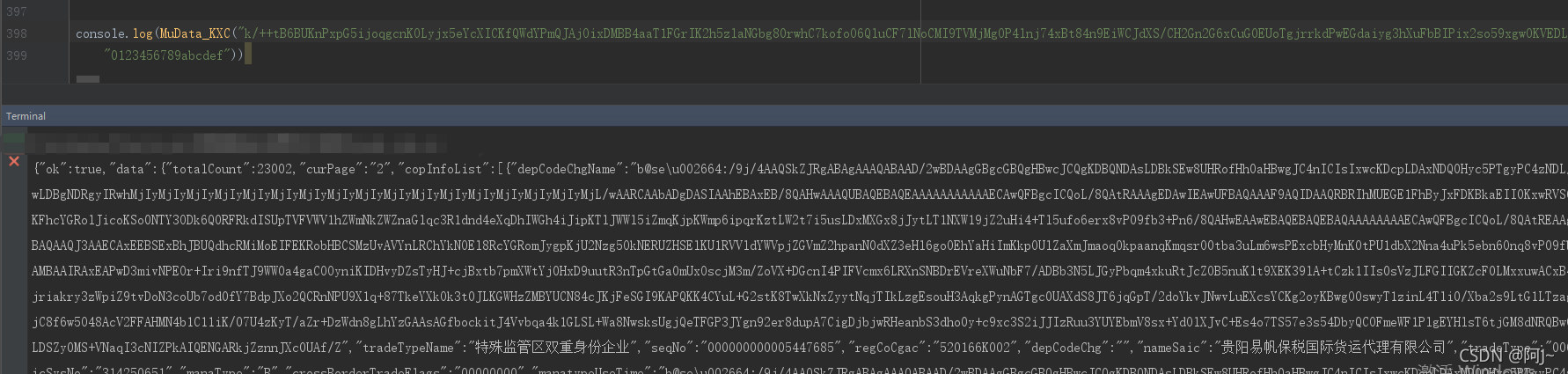

然后我们就跟进去瞅瞅看,进到里面后,发现又调用了MuData_KXC函数,那一般都是进去就能看到,AES解密的一些参数配置,现在却又套了一层加密

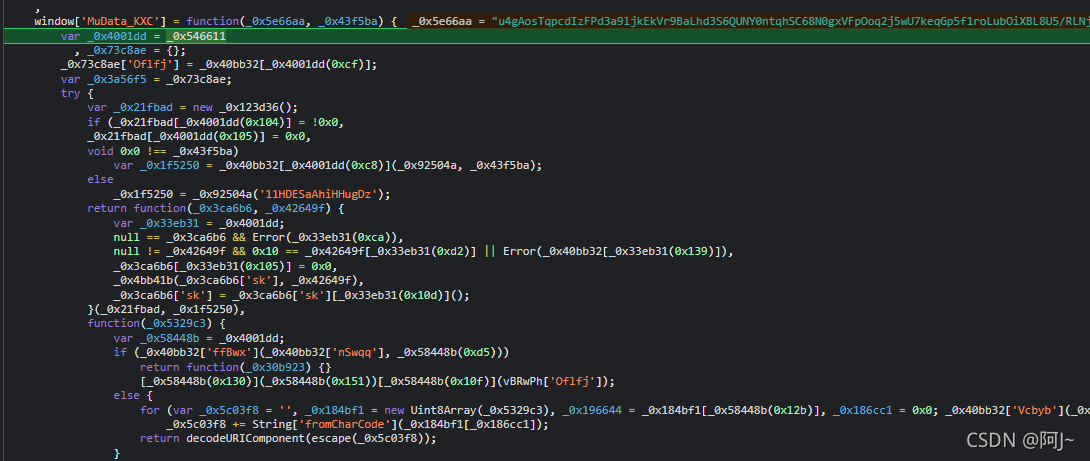

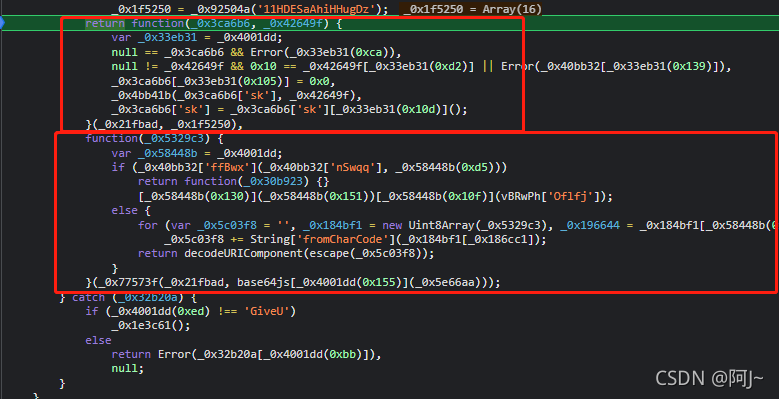

不慌,继续跟,进到里面后,迎面而来的就是ob混淆了,可以搞个ast还原下,但是里面调用的变量很多,就懒得写了,直接就可以刚他

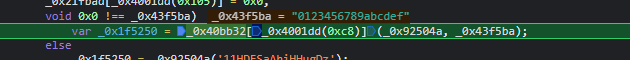

这里_0x1f5250 是 key的utf8编码

然后下面的return里又搞了两个函数

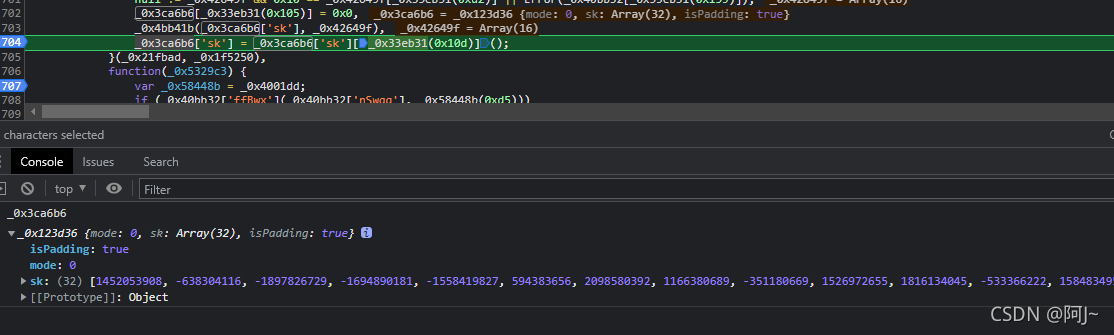

先看第一个,应该是拿到AES的配置信息吧,但是这个里面的参数跟平常见到的不一样,由于没有研究过AES的源码,看不到这玩意,反正扣扣代码 拿到_0x3ca6b6就行了

(ps:由于是配置信息,只要key不改,可以直接拿过来)

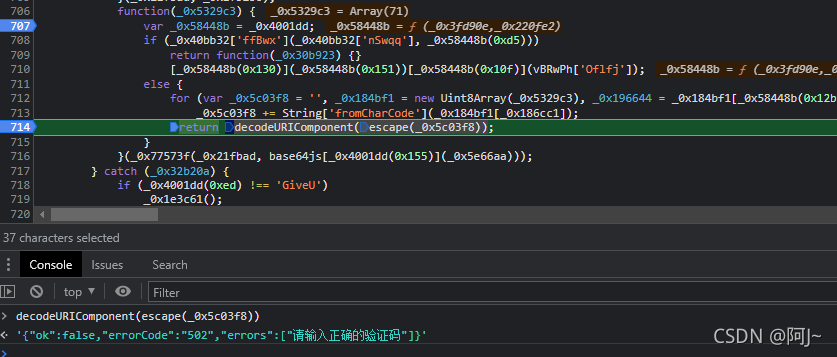

然后下一个函数就是大大的for循环解密,传入参数是返回数据经过编码后的,也不管他啥方法,扣他就完事了

扣完整个方法后,就能拿到解密的数据

三、总结

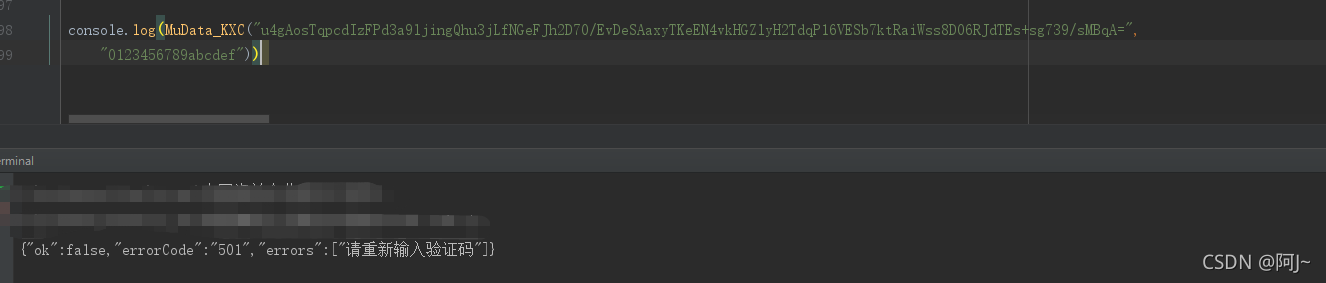

最后尝试着用AES-EBC,key= ‘0123456789abcdef’ 去解密,但是是不行,应该是里面做了其他操作吧,

所以还是老老实实扣了代码哈哈哈

下一篇讲验证码识别……