张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 认证 - 第1页

06月05日

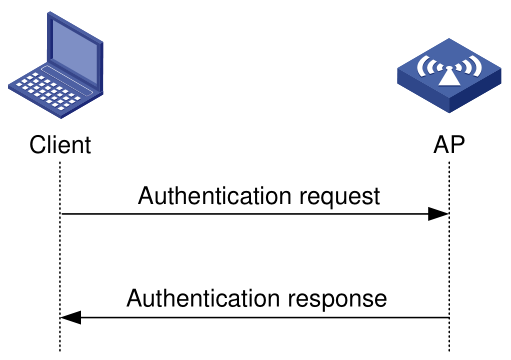

Android设备在PC端上通过adb push/pull时需要验证的方案解决(push/pull之前需要先通过某些方式验证,之后才能push/pull)_LINENG185的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 529次

04月01日

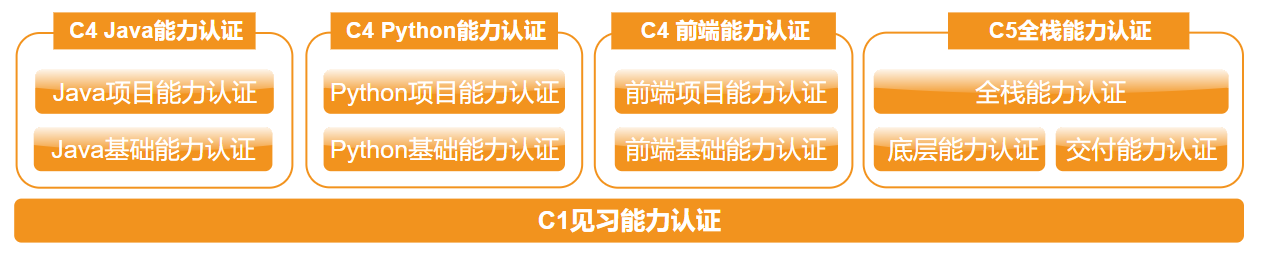

对标大厂标准,C站(CSDN)软件工程师能力认证正式上线_CSDN高校俱乐部官方博客_csdn软件工程师能力认证

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 431次

01月22日

io.fabric8 插件docker maven plugin的用法_TingSty小z的博客

发布 : zsy861 | 分类 : 《关注互联网》 | 评论 : 0 | 浏览 : 457次

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1