张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 《随便一记》 - 第537页

Docker从入门到精通|2022版

发布 : xiaowang | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 514次

?《云原生核心技术》专栏已收录,欢迎订阅?《Docker从入门到精通》快速入门|安装|加速|hello-worldDocker常用命令汇总Docker镜像的深度解析Docker容器卷学习Dockerfile,看这一篇就够了快速入门Docker的五种网络模式docker-compose快速入门Docker镜像仓库|RegistryDocker镜像仓库|阿里云Docker镜像仓库|Harbor本地一键部署微服务项目到阿里云服务器轻量级监控及管理工具PortainerDocker部署MySQLDocker部署NginxDocker部署RedisDocker部署NacosDocker部署SentinelDocker部署SkyWalkingDocker部署xxl-jobDocker部署Rock

2022鹏城杯web

发布 : jie | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 4270次

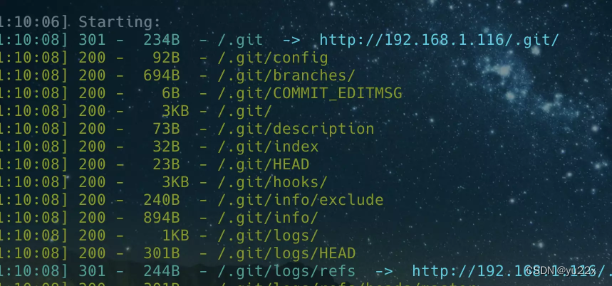

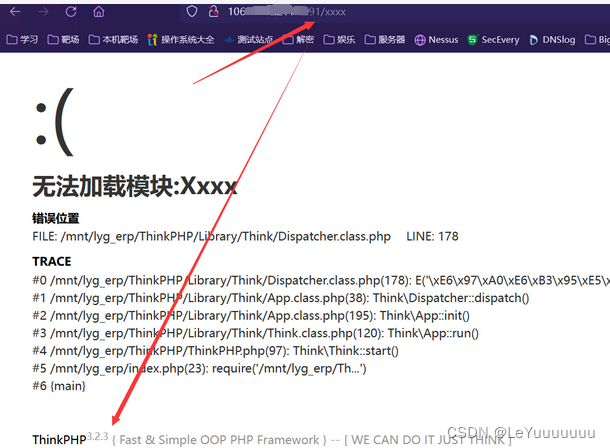

文章目录BY恒星实验室高手高手高高手(yu22x)easygo(airrudder)简单包含(yu22x)can_u_login(airrudder)简单的php(airrudder)压缩包(yu22x)easy_sql(yu22x)Ez_Java(xenny)BY恒星实验室高手高手高高手(yu22x)扫描后台发现存在.git,利用githack工具拿到.git文件夹,利用gitlog查看commitid,利用gitreset--hardbe50c81b903b0005d0740d221e74c51340251bc2进行恢复拿到源码。通过后台扫描还发现存在login.php根据底部信息获取到了cms类型以及版本号,直接网上搜相对应的

PHP 登录&注册页面

发布 : 郑州电脑哥 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 467次

要求:完成以下页面的制作1、login.php:登录页面,存在权限类别(user和admin),登录成功后重定向到admin.php/user.php。2、admin.php:admin用户登录后访问的页面,只有admin用户登录后能够访问,若为非admin权限用户需重定向到登录页面。3、user.php:user用户登录后访问的页面,只有user用户登录后能够访问,若为非user权限用户需重定向到登录页面。4、logout.php:退出登录,退出登录后将重定向到登录页面。5、register.php:注册页面,实现账户注册。0x1登录HTML部分:login.html<!DOCTYPEhtml><html></html>

ThinkPHP漏洞大全

发布 : jia | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 893次

tp5payload大全https://github.com/SkyBlueEternal/thinkphp-RCE-POC-Collectiontp5参考文献https://blog.csdn.net/weixin_40709439/article/details/86564457tp版本发现1.使用错误的路径2.采用错误的参数1.版本5.0.x<5.0.231.05.0.x-5.0.23通杀RCE-payload#第一个http://127.0.0.1/cms/thinkPHP5/thinkphp_5.0.0/public/?s=captcha&test=whoamiPOST_method=__construct&filter[]=sys

MYSQL 修改时区的几种方法

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 759次

一、通过MySQL命令模式下进行修改:1、首先查看MySQL当前的时间>selectcurtime();>showvariableslike"%time_zone%";time_zone说明mysql使用system的时区,system_time_zone说明system使用CST时区2、进行修改>setglobaltime_zone='+8:00';(修改mysql全局时区为北京时间,也就是我们所在的东8区)>settime_zone='+8:00';(修改当前会话时区)>flushprivileges;(立马生效)二、不方便重启MySQL,临时解决时区问题:mysql_query("SETtim

Phpstudy简介与使用教程

发布 : hui | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 615次

1.phpstudy是什么?phpstudy是一个php运行环境的集成包,用户不需要去配置运行环境,就可以使用,phpstudy不仅是一款比较好用的php调试环境工具,并且还包括了开发工具和常用手册,对于新手是有很大帮助的。2.phpstudy下载地址小皮面板(phpstudy)-让天下没有难配的服务器环境!(xp.cn)https://www.xp.cn/3.phpstudy的使用教程1.打开软件,启动Apache和MySQL服务。 2.点击网站,点击管理里的根目录。这里面放的是我们需要去执行的文件,也就是www目录下面。 3.我们在这个文件里面创建一个简单的php文件。 4.打开浏览器,输入http://localhost/phpinfo.php。ph

最全phpmyadmin漏洞汇总

发布 : hao | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 969次

目录一、phpMyAdmin简介二、查看phpmyadmin版本三、历史漏洞及poc利用1、万能密码直接登入2、CVE-2009-1151:远程代码执行3、CVE-2012-5159:任意PHP代码攻击4、CVE-2013-3238:远程PHP代码执行5、WooYun-2016-199433:任意文件读取漏洞6、CVE-2014-8959:本地文件包含7、CVE-2016-5734:后台命令执行RCE8、CVE-2017-1000499跨站请求伪造9、CVE-2018-12613:后台文件包含10、CVE-2018-19968:任意文件包含/RCE11、CVE-2019-12922跨站请求伪造12、CVE-2020-0554:后台SQL注入四、一些总结

html网页如何获取后台数据库的数据(html + ajax + php + mysql)

发布 : jie | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 430次

博主联系方式:QQ:1540984562QQ交流群:892023501群里会有往届的smarters和电赛选手,群里也会不时分享一些有用的资料,有问题可以在群里多问问。目录html代码php文件代码还得在vscode上的php配置以及php环境搭建基于PhpStudy完成web配置登录数据库mysql的table准备将html文件和php文件项目放入WWW文件夹下跨域问题以及解决方案HTML是无法读取数据库的,HTML是页面前端脚本语言,要想从HTML网页中获取SQL数据库里的数据,需要借助JSP或ASP或PHP或RUBY等语言来实现。简单的关系可以这样理解:数据库<—>JSP或ASP或PHP或RUBY等语言<—>HTML这里我们选取php作为我

php字符串的截取方式

发布 : ofheart | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 441次

1、中文截取:mb_substr()。mb_substr(str,str,str,start,length,length,length,encoding)实例echomb_substr('这个真的很nice',0,3,'utf-8');//输出这个真2、英文截取:用substr()函数。如果截取的字符串是多个字节,就会出现乱码。在utf8编码下,由于一个汉字占3个字节。$str='hello';echosubstr($str,1,2);//输出el3、$str[0],将字符串看做字符集合,中文不适用。$str='hello';echo$str[0];//输出h以上就是php字符串的截取方式,希望对大家有所帮助。 文章转自:php字符

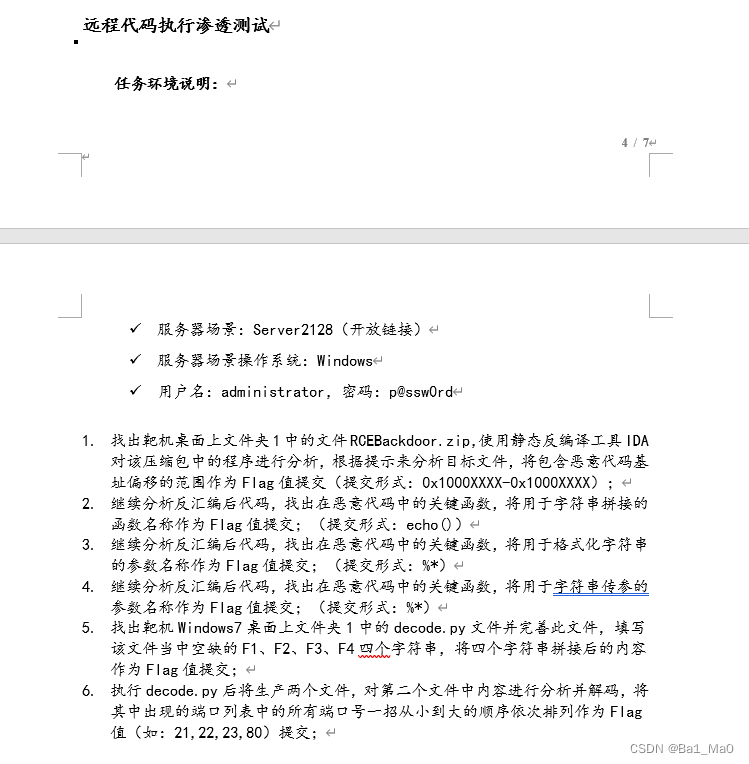

全国中职网络安全B模块之国赛题远程代码执行渗透测试 //PHPstudy的后门漏洞分析

发布 : 郑州电脑哥 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 821次

简介需要工具和环境的可以加群809706080,有什么不会的也可以在里面提问,我看到会第一时间回答1.找出靶机桌面上文件夹1中的文件RCEBackdoor.zip,使用静态反编译工具IDA对该压缩包中的程序进行分析,根据提示来分析目标文件,将包含恶意代码基址偏移的范围作为Flag值提交(提交形式:0x1000XXXX-0x1000XXXX);进入桌面后,解压文件,可以看到有以下文件通过我朋友雨泽的中间件漏洞文章和这个php的版本,可以猜到这题考的是前几年phpstudy的后门漏洞雨泽的文章链接:https://blog.csdn.net/liufdfd/article/details/125507247?spm=1001.2014.3001.5501phpstudy的后门漏

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1