文章目录

- L2TP+IPsec VPN

- 问题:

- 方案:

- 步骤:

- 步骤一:部署IPSec服务

- 步骤二:部署XL2TP服务

- 步骤三:客户端测试

L2TP+IPsec VPN

问题:

- 搭建一个L2TP+IPSec V_P_N环境,并测试该V_P_N是否能够正常通讯,要求如下

- 使用L2TP协议创建一个支持身份验证与加密的隧道连接

- 使用IPSec对数据进行加密

- 为客户端分配192.168.3.0/24的地址池

- 客户端连接的用户名为:tom,密码为123456

- 预共享密钥为:randoass

方案:

实验环境需要的主机及对应的ip设置如表所示

| 主机名 | IP地址 |

|---|---|

| Windows主机 | 201.1.2.20 |

| client | eth0 192.168.19.10 |

| eth3 201.1.2.10 |

实验拓扑图

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fCNoNpMO-1632068774999)(E:/Typort/image-20210919231231026.png)]](https://img-blog.csdnimg.cn/7979eb834fd04473bb254178488c8360.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAaGFoYXhpeGkxMzE=,size_20,color_FFFFFF,t_70,g_se,x_16)

步骤:

步骤一:部署IPSec服务

1)安装软件包

yum -y install libreswan

#这个软件用来加密

2)新建IPSec密钥验证配置文件

cat /etc/ipsec.conf

...

include /etc/ipsec.d/*.conf #在这个文件的最后一行,出现一个调用文件,和httpd类似

#他的配置文件也可写在/etc/ipsec.d/这个路径下,文件名不限,后缀为.conf即可

复制的时候,请把注释去掉,否则就会报错

vim /etc/ipsec.d/myipsec.conf

conn IDC-PSK-NAT

rightsubnet=vhost:%priv #运行建立的vpn虚拟网络

also=IDC-PSK-noNAT

conn IDC-PSK-noNAT

authby=secret #加密认证

ike=3des-sha1;modp1024

phase2alg=aes256-sha1;modp2048

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=3h

type=transport

left=201.1.2.10 #vpn服务器本机的外网IP地址

leftprotoport=17/1701

right=%any #运行任何客户端连接

rightprotoport=17/%ang

3)创建IPSec预定义共享密钥

cat /etc/ipsec.secrets #查看子配置文件在哪

include /etc/ipsec.d/*.secrets #他的配置文件也可写在/etc/ipsec.d/这个路径下,文件名不限,后缀为.secrets即可

vim /etc/ipsec.d/mypass.secrets

201.1.2.10 %any: PSK "randpass"

#randpass预与共享密钥 201.1.2.10为vpn服务器的IP

4)启动IPSec服务

systemctl start ipsec.service

ss -nultp |grep 500

这个软件默认端口500和4500

步骤二:部署XL2TP服务

1)安装软件包

wget https://download-ib01.fedoraproject.org/pub/epel/8/Everything/x86_64/Packages/x/xl2tpd-1.3.15-1.el8.x86_64.rpm

yum -y localinstall xl2tpd-1.3.15-1.el8.x86_64.rpm

2)修改xl2tp配置文件(修改3个配置文件的内容)

vim /etc/xl2tpd/xl2tpd.conf #主配置文件

只修改这两行,其余不动,这两行在倒数第六行左右

...

ip range = 192.168.3.128-192.168.3.254 #分配给客户端的IP

local ip = 201.1.2.10 #VPN服务器的IP

...

vim /etc/ppp/options.xl2tpd #认证配置

#打开认证的参数

require-mschap-v2 #打开注释,或者重新书写,重点,一定要顶格写,否则就会报错

#第十一行和第十七行的crtscts 和lock 这两个默认注释,如果是打开的请注释

#如果未注释,不会报错,但会连接不上我们的VPN

vim /etc/ppp/chap-secrets #修改认证用户

tom * 123456 *

#用户名 服务器标识 密码 客户端

3)启动服务

systemctl start xl2tpd

netstat -nultp | grep xl2tpd

4)设置路由转发,防火墙

echo "1" > /proc/sys/net/ipv4/ip_forward #开启路由转发

firewall-cmd --set-default-zone=trusted

5)NAT规则设置(非必须操作)

iptables -t nat -A POSTROUTING -s 192.168.3.0/24 -j SNAT --to-source 201.1.2.5

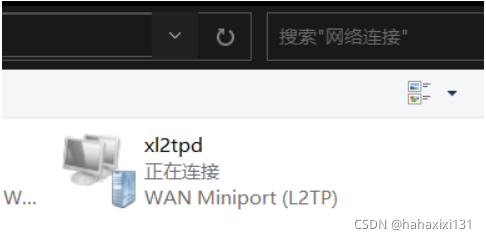

步骤三:客户端测试

1)输入V_P_N服务器账户与密码,连接v_p_n并测试网络连通性

在网络设置中点击v_p_n,然后进行添加,然后输入相应的信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Oz5ytP7v-1632068775000)(E:/Typort/image-20210920002204257.png)]](https://img-blog.csdnimg.cn/9971acc5b07e423fac54b75bad0b914c.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAaGFoYXhpeGkxMzE=,size_20,color_FFFFFF,t_70,g_se,x_16)

在网卡选项中,出现了一张新的网卡,或者在连接中出现了xl2tpd的连接,则表明添加成功