张士玉小黑屋

一个关注IT技术分享,关注互联网的网站,爱分享网络资源,分享学到的知识,分享生活的乐趣。

当前位置:首页 » 发现 - 第1页

04月25日

小程序仿微信发现页 03《 程序员变现指南之 微信&QQ 小程序 真的零基础开发宝典》_1_bit 的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 489次

04月13日

第三次靶场渗透测试_z1moq的博客

发布 : zsy861 | 分类 : 《随便一记》 | 评论 : 0 | 浏览 : 642次

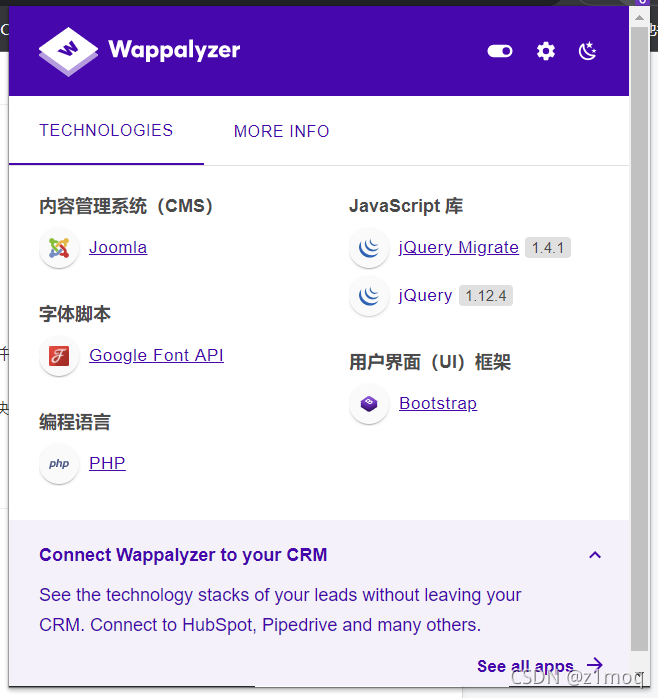

使用了名为 Joomla 的CMS,后端语言为PHP,使用 ping 命令发现 TTL 为 64 判断为 linux 系统

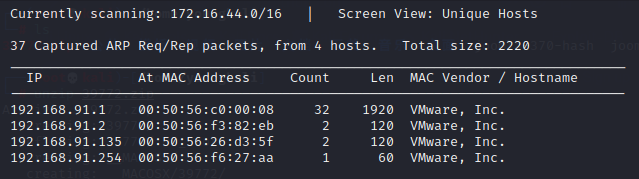

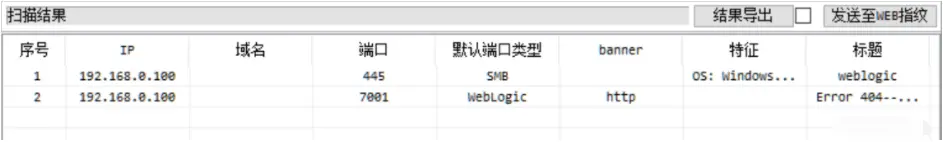

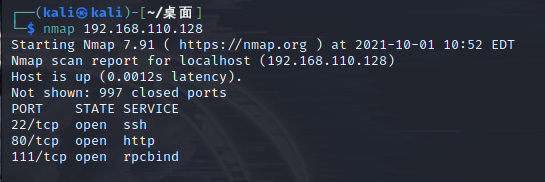

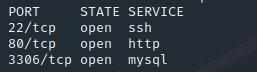

查看其端口:

信息搜集打开网页发现是一个博客页面,使用Wappalyzer插件查看当前页面的信息使用了名为Joomla的CMS,后端语言为PHP,使用ping命令发现TTL为64判断为linux系统查看其端口:发现CMS版本号扫描目录目录作用1.phpphpinfo界面/administrator后台登陆界面/configuration.php~配置文件在配置文件中发现mysqli账号密码,使用navicat连接尝试

Copyright © 2020-2022 ZhangShiYu.com Rights Reserved.豫ICP备2022013469号-1